در دنیای سایبری پر از تهدید، تصور کنید ابزاری دارید که به جای صرفا دفاع، مهاجمان را به دام میاندازد و اطلاعات ارزشمندی از تاکتیکهای آنها به دست میدهد. این ابزار همان Honeypot است، یک سیستم کامپیوتری طراحی شده برای جذب و ردیابی هکرها. Honeypot مانند یک طعمه دیجیتال عمل میکند، مهاجمان را به خود جلب کرده و فعالیتهای آنها را زیر نظر میگیرد تا از روشهای نفوذ و ابزارهای مورد استفادهشان آگاه شوید. این اطلاعات، کلیدی برای تقویت امنیت سیستمهای شما و پیشگیری از حملات آینده است. به جای اینکه همیشه در حالت تدافعی باشید، با Honeypotها به پیشبینی و خنثیسازی تهدیدات بپردازید.

اگر به دنبال راهحلهایی برای ارتقاء امنیت و عملکرد شبکه خود هستید، خرید سرور اچ پی میتواند گزینهای ایدهآل برای میزبانی Honeypot و سیستمهای امنیتی شما باشد. سرورهای اچ پی به دلیل قدرت بالا و قابلیت اطمینان در محیطهای کاری مختلف شناخته شدهاند و میتوانند پشتیبانی مناسبی از این نوع ابزارها فراهم کنند.

دو نوع اصلی Honeypot وجود دارد: Honeypotهای کم تعامل (Low-Interaction) که با تعامل محدود با مهاجمان، اطلاعات اولیه را در اختیار شما قرار میدهند و راهاندازی و نگهداری آسانتری دارند. و Honeypotهای پر تعامل (High-Interaction) که با امکان تعامل بیشتر با مهاجمان، اطلاعات دقیقتر و عمیقتری را در مورد ابزارها و روشهای آنها ارائه میدهند.

اگر به سرورهایی برای راهاندازی Honeypotهای خود نیاز دارید، خرید سرور استوک نیز میتواند گزینه مناسبی باشد. این سرورها معمولاً هزینه کمتری دارند و میتوانند عملکرد خوبی در اجرای سیستمهای امنیتی فراهم کنند.

هر دو نوع Honeypot، به شما دیدگاه ارزشمندی از منظر مهاجم میدهند و در بهبود امنیت شبکه و توسعه استراتژیهای دفاعی پیشرفته بسیار موثرند. با استفاده از این ابزار نوآورانه، یک گام فراتر از دفاعهای سنتی برمیدارید و با اطلاعات کاملتر، شبکه خود را در مقابل تهدیدات سایبری محافظت میکنید.

بررسی honeypot

Honeypotها، ابزارهای قدرتمندی در زرادخانهی امنیت سایبری هستند که با ترفندی هوشمندانه، مهاجمان را به دام میاندازند و اطلاعات ارزشمندی در مورد تاکتیکها و روشهای آنها ارائه میدهند. اما این ابزار، صرفا یک راهحل جادویی نیست و نیازمند بررسی دقیق مزایا، معایب و چالشهای پیادهسازی آن است.

مزایای استفاده از Honeypotها

شناسایی و تحلیل پیشرفته تهدیداتHoneypotها به مانند تلههای هوشمند عمل میکنند و با جذب مهاجمان، اطلاعات دقیقی در مورد ابزارهای مورد استفادهی آنها، روشهای نفوذ، و حتی هدفهای شان ارائه میدهند. این اطلاعات، بسیار ارزشمندتر از اطلاعات بدست آمده از سیستمهای تشخیص نفوذ سنتی است، زیرا به شما دیدگاهی از منظر مهاجم میدهد. این دیدگاه، به بهبود محافظتها و پیشبینی حملههای آینده کمک میکند.

با جذب توجه مهاجمان به خود، Honeypotها مانع از حمله به سیستمهای حساس و حیاتی میشوند. این به کاهش ریسک اختلال در خدمات و کاهش خسارات جبرانناپذیر کمک فراوانی میکند.

ارزیابی مداوم امنیت Honeypotها میتوانند بهعنوان ابزاری برای ارزیابی مداوم اثر بخشی سیستمهای امنیتی موجود بهکار روند. با شبیهسازی مواقعیتهای متفاوت حمله، نقاط ضعف و کاستیهای سیستمهای دفاعی را شناسایی کرده و به بهینهسازی آنها کمک میکنند.

اطلاعات جمعآوری شده از Honeypotها، منبع مهمی برای توسعه استراتژیهای هوش سایبری است. با تحلیل الگوهای حمله، میتوان به پیشبینی تهدیدات آینده پرداخت و از حملهها پیشگیری کرد.

بیشتر بخوانید <<>> چگونه از Downtime سرور جلوگیری کنیم؟

معایب و چالشهای Honeypotها

پیچیدگی فنی و هزینه: پیادهسازی و نگهداری Honeypotها ممکن است نیاز به تخصص فنی بالا و هزینه مالی قابل توجهی داشته باشد. این مسئله مخصوصاً در مورد Honeypotهای پر تعامل بیشتر به چشم میخورد.

احتمال شناسایی و سوءاستفاده: اگر Honeypot بهدرستی طراحی و پیادهسازی نشده باشد، ممکن است توسط مهاجمان شناسایی شود و به جای جذب آنها، به ابزاری برای حمله به سیستمهای اصلی تبدیل شود.

مدیریت و نگهداری پیچیده: نظارت و مدیریت Honeypotها، مخصوصاً در مقیاس بزرگ، نیاز به ابزارهای مدیریت و نظارت خاص و نیروی کار متخصص دارد.

محدودیتها در Honeypotهای کم تعامل: Honeypotهای کم تعامل، اطلاعات محدودتری ارائه میدهند و ممکن است برای تحلیل عمقی حملهها کافی نباشند.

Honeypotها ابزارهای کارآمدی هستند، اما استفاده موثر از آنها نیازمند برنامهریزی دقیق، تخصص فنی بالا و درک کامل مزایا و معایب آنهاست. بهکارگیری Honeypot باید بهعنوان بخشی از یک استراتژی امنیت چندلایه و در کنار سایر ابزارهای امنیت سایبری باشد تا اثر بخشی آن بهطور کامل بهدست آید.

مقایسه honeypot با سایر ابزارهای امنیتی

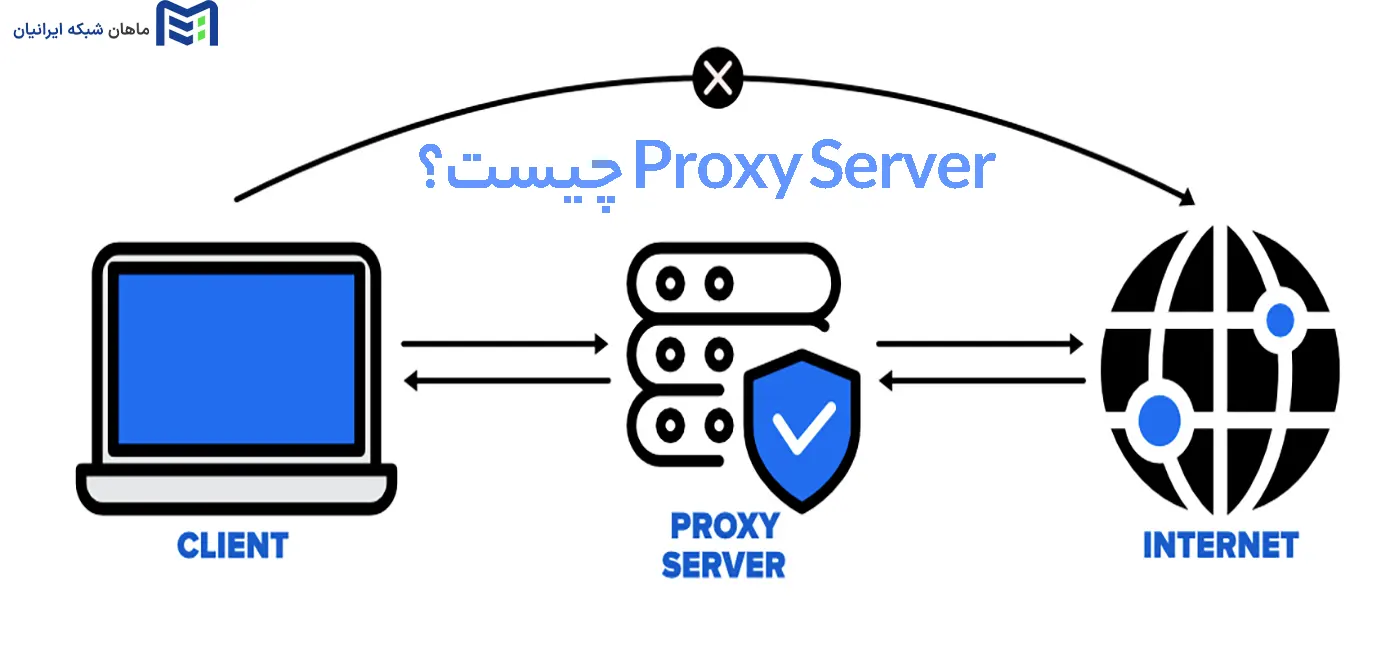

Honeypotها به عنوان یک لایه دفاعی مکمل، در کنار سایر ابزارهای امنیتی مانند سیستمهای تشخیص نفوذ (IDS)، دیوارههای آتش (Firewall) و سیستمهای تشخیص و پاسخ به رویدادهای امنیتی (SIEM) عمل میکنند. در حالی که IDS به صورت مداوم ترافیک شبکه را برای تشخیص فعالیتهای مشکوک پایش میکند و Firewall با کنترل دسترسی، مانع ورود مهاجمان میشود، Honeypotها با شبیهسازی سیستمها یا شبکههای جعلی، مهاجمان را به سمت خود جذب میکنند و اطلاعات دقیقی در مورد روشها، ابزارها و اهداف آنها ارائه میدهند.

این اطلاعات ارزشمند، در مقایسه با اطلاعات کلی ارائه شده توسط IDS یا Firewall، به تحلیل عمیقتر حملات و بهبود استراتژیهای دفاعی کمک شایانی میکند. در حالی که SIEM به جمعآوری و تحلیل دادههای امنیتی از منابع مختلف میپردازد و رویدادهای امنیتی را بهصورت یکپارچه مدیریت میکند، Honeypotها با تمرکز بر جمعآوری اطلاعات دقیق در مورد رفتار مهاجمان، یک دیدگاه عملیاتی از حملات ارائه میدهند که در بهبود و بهینهسازی سیستمهای امنیتی و پیشگیری از حملات آتی بسیار موثر است.

بنابراین، Honeypotها به جای جایگزینی سایر ابزارهای امنیتی، نقش مکمل و تکمیلی داشته و با ارائه اطلاعات دقیق و عملیاتی از حملات، به ارتقای سطح امنیت شبکه کمک میکنند. لازم به ذکر است که پیاده سازی و نگهداری Honeypotها نیازمند تخصص فنی بالا و صرف هزینه است و در صورت عدم طراحی و پیاده سازی صحیح، ممکن است به ابزاری برای مهاجمان تبدیل شوند.

بیشتر بخوانید <<>> بهترین نرمافزارهای مانیتورینگ سرور

نحوه عملکرد honeypot

عملکرد Honeypotها بر پایه شبیهسازی سیستمها یا شبکههایی است که از نظر مهاجمان، جذاب و دارای اطلاعات ارزشمند به نظر میرسند، اما در واقعیت، غیرفعال یا دارای دادههای غیر واقعی هستند. این شبیهسازی، مهاجمان را به دام میاندازد و امکان جمعآوری اطلاعات ارزشمند در مورد روشها و ابزارهای آنها را فراهم میکند. به طور کلی، فرآیند کار به این صورت است:

استقرارHoneypot

با شبیهسازی یک سیستم یا بخش از شبکه، شامل سرویسها و پورتهای خاص، استقرار مییابد. نوع Honeypot (Low-Interaction یا High-Interaction) و هدف مورد نظر (مثلا شبیهسازی یک سرور وب یا یک بانک اطلاعاتی) بر نحوهی استقرار و سرویسهای ارائه شده تأثیر میگذارد.

جذب مهاجمانHoneypot

به گونهای طراحی شده که برای مهاجمان جذاب باشد. این جذب ممکن است از طریق قرار دادن آن در مکانهای استراتژیک در شبکه، یا بهکارگیری سرویسی که معمولاً مورد حمله قرار میگیرد، صورت گیرد.

جمعآوری اطلاعات

هنگامی که مهاجمان به Honeypot حمله میکنند، تمامی فعالیتهای آنها مانند دستورات وارد شده، فیلها انتقال یافته، و سایر اطلاعات مرتبط، ثبت و ذخیره میشود. این اطلاعات به تحلیل روشهای حمله، ابزارهای مورد استفاده و اهداف مهاجمان کمک میکند.

تحلیل

اطلاعات جمعآوری شده از Honeypot بهوسیله ابزارهای تحلیل امنیت سایبری مورد تجزیه و تحلیل قرار میگیرد. این تحلیل به شناسایی تهدیدات جدید، شناسایی نقاط ضعف در سیستمها و شبکه، و بهبود استراتژیهای دفاعی کمک میکند.

بسته به نوع Honeypot و استراتژی مورد نظر، ممکن است به فعالیتهای مهاجمان پاسخ داده شود. این پاسخ ممکن است به صورت ارائه اطلاعات غیر واقعی، ایجاد تأخیر در دسترسی، یا حتی به دام انداختن مهاجمان در یک محیط مجازی باشد.

انواع Honeypot و نحوهی عملکرد آنها

- Low-Interaction Honeypots : این نوع Honeypotها تعامل محدودی با مهاجمان دارند و بیشتر به جمعآوری اطلاعات مقدماتی میپردازند. آنها معمولاً با شبیهسازی سرویسهای معمولی و ساده عمل میکنند.

- High-Interaction Honeypots: این Honeypotها تعامل بیشتری با مهاجمان دارند و امکان ارائه اطلاعات دقیقتر و جامعتر را فراهم میکنند. آنها میتوانند بهوسیله شبیهسازی یک سیستم عامل و یا شبکه كامل، محیط واقعیتری را برای مهاجمان ایجاد کنند.

در نهایت، عملکرد Honeypotها به نوع، طراحی و استقرار آنها بستگی دارد و نیاز به برنامهریزی دقیق و توجه به جزییات دارد.

انواع honeypot

دستهبندی Honeypotها به روشهای مختلفی امکانپذیر است، اما دو معیار اصلی، سطح تعامل و روش پیادهسازی آنهاست. بر اساس میزان تعامل با مهاجمان، میتوان Honeypotها را به دو گروه اصلی تقسیم کرد:

Honeypotهای کمتعامل (Low-Interaction)

این نوع Honeypotها محیطی ساده و محدود را شبیهسازی میکنند. آنها معمولاً فقط چند سرویس پایه و سطحی را ارائه میدهند و به مهاجم اجازه نمیدهند تا به عمق سیستم نفوذ کند. هدف اصلی این نوع، شناسایی تلاشهای اولیه نفوذ و جمعآوری اطلاعات اولیه در مورد ابزارها و تکنیکهای مهاجمان است. به دلیل سادگی، هزینه راهاندازی و نگهداری آنها پایینتر است. این Honeypotها بیشتر برای تشخیص اولیه حملات سطحی و جمعآوری اطلاعات کلی در مورد تهدیدات استفاده میشوند.

Honeypotهای پرتعامل (High-Interaction)

این دسته Honeypotها محیطی واقعیتر و پیچیدهتر ارائه میدهند که به مهاجمان اجازه میدهد تا با سیستم تعاملات گستردهتری داشته باشند. ممکن است یک سیستم عامل کامل، همراه با نرم افزارها و سرویسهای مختلف را شبیهسازی کنند. این سطح از تعامل، به جمعآوری اطلاعات بسیار جزئیتر و دقیقتر در مورد روشهای حمله و رفتار مهاجمان منجر میشود. البته پیادهسازی و نگهداری این Honeypotها پیچیدهتر و پرهزینهتر است و نیازمند دانش و تخصص امنیتی بالایی است. ریسک بالقوهی آسیب دیدن سیستم نیز در این نوع بیشتر است، بنابراین نیازمند نظارت دقیق و سیستمهای حفاظتی اضافی است.

بیشتر بخوانید <<>> Gateway چیست و چه نقشی در شبکه دارد؟

روشهای پیادهسازی Honeypot

Honeypotهای مجازی (Virtual)

بر روی ماشینهای مجازی اجرا میشوند و مزایای قابل توجهی مانند انعطافپذیری بالا، آسان بودن ایجاد کپی و بازیابی سریع را دارند.

Honeypotهای فیزیکی (Physical)

این نوع بر روی سختافزار فیزیکی مستقر میشوند و میتوانند محیطی واقعیتر را برای مهاجمان شبیهسازی کنند. هزینه بالاتر و انعطافپذیری پایینتر از Honeypotهای مجازی، از معایب این روش است.

Honeypotهای توزیعشده (Distributed)

مجموعهای از Honeypotها هستند که در نقاط مختلف شبکه مستقر میشوند و به جمعآوری اطلاعات گستردهتر و دقیقتر در مورد فعالیت مهاجمان کمک میکنند. مدیریت این نوع Honeypotها پیچیدهتر است.

Honeypotهای تولیدی (Production)

مستقیماً در شبکهی اصلی و در کنار سیستمهای واقعی قرار میگیرند. این امر ریسک نفوذ به سیستمهای واقعی را افزایش میدهد، بنابراین باید با احتیاط و دقت زیادی از آنها استفاده کرد.

انتخاب نوع مناسب Honeypot به عوامل زیادی از جمله بودجه، سطح مهارت تیم امنیتی، اهداف امنیتی، و نوع تهدیدات پیشبینیشده بستگی دارد. ترکیب انواع مختلف Honeypotها میتواند یک راهکار امنیتی جامعتر و مؤثرتر ارائه دهد.

کلام آخر

Honeypotها به عنوان ابزارهای دفاعی در برابر حملات سایبری، با ارائه محیطهای فریبنده برای مهاجمان، نقش کلیدی در افزایش سطح امنیت شبکهها ایفا میکنند. استفاده از این ابزارها، از سطح ساده و کمهزینه تا پیچیده و پرهزینه، به میزان زیادی به اهداف امنیتی سازمان و منابع در دسترس بستگی دارد. در حالی که Honeypotهای کمتعامل، با سادگی خود، شناسایی اولیه تهدیدات و جمعآوری اطلاعات مقدماتی را بر عهده میگیرند.

Honeypotهای پرتعامل با شبیهسازی دقیقتر سیستمها، اطلاعات عمیقتر و دقیقتری در مورد رفتار مهاجمان و روشهای حمله ارائه میدهند. انتخاب بین این دو نوع، و یا حتی ترکیب آنها، نیازمند ارزیابی دقیق از تهدیدات بالقوه، منابع موجود و سطح مهارتهای تیم امنیتی است. در نهایت، یک استراتژی دفاعی کارآمد، به جای تکیه بر یک نوع Honeypot، از یک رویکرد چند لایه و ترکیبی از ابزارهای امنیتی، از جمله Honeypotها با سطوح تعامل مختلف، و سایر سیستمهای تشخیص و پیشگیری از نفوذ، استفاده میکند تا حفاظت جامعی را در برابر حملات سایبری ارائه دهد.

در این راستا، مدیریت و نگهداری صحیح Honeypotها، به ویژه در نوع پرتعامل، بسیار حائز اهمیت است تا از سوء استفاده احتمالی مهاجمان برای نفوذ به سیستمهای واقعی جلوگیری شود.