TPM چیست؟ آیا تابهحال فکر کردهاید دادههای حیاتی سرور شما، مثل کلیدهای رمزنگاری، گواهیهای امنیتی یا اطلاعات بوت سیستم، کجا و با چه اطمینانی نگهداری میشوند؟ اگر کسی پیش از بارگذاری سیستمعامل بتواند به سختافزار شما دسترسی پیدا کند، چه تضمینی هست که سیستم در برابر دستکاری محافظت شود؟

اینجاست که ماژول پلتفرم مطمئن (Trusted Platform Module – TPM) وارد میدان میشود؛ تراشهای کوچک اما قدرتمند که در قلب مادربرد سرور قرار دارد و وظیفه آن ایجاد لایهای سختافزاری برای امنیت دادهها است.

TPM نهتنها کلیدهای رمزنگاری را بهصورت ایمن ذخیره میکند، بلکه تضمین میدهد که هر بار سرور شما بوت میشود، در همان وضعیت سالم و معتبر قبلی اجرا شود. در واقع، TPM به سیستم «اعتماد ذاتی» میبخشد، چیزی فراتر از نرمافزار یا آنتیویروسهای مرسوم.

فناوری ماژول پلتفرم مورد اعتماد (Trusted Platform Module) در سطح سخت افزاری در برابر بدافزارها و حملات سایبری پیچیده به ایمن نگه داشتن سیستم شما کمک میکند. TPM یک تراشه تخصصی است که برای لپ تاپ و یا سرور طراحی شده است که رمز عبور، اثر انگشت و تمامی اطلاعات مهم کاربران را بهصورت ایمن ذخیره میکند. از مزایای TPM میتوان به احراز و اثبات هویت کاربران اشاره کرد. یک ماژول TPM برای مدیریت حقوق دیجیتال (Digital Rights Management) و برای محافظت از سیستمهای مبتنی بر ویندوز استفاده کرد.

از تراشههای TPM میتوانید با هر سیستم عاملی استفاده کنید و در ارتباط با سایر فناوریهای امنیتی مانند فایروالها، نرم افزارهای آنتی ویروس، کارتهای هوشمند و تایید بیومتریک بهترین عملکرد را دارد. در این مقاله از وبلاگ ماهان شبکه ایرانیان به بررسی ماژول TPM میپردازیم؛ در صورت وجود هرگونه سوال میتوانید با کارشناسان ما در ارتباط باشید. البته باید توجه داشته باشید که این محصول برای سرورهایی همچون HP DL360 G9 ، HP ML350 G9 و سرور HP DL380 G9 مناسب است. البته در سرورهای G8 و G7 هم میتوانید از این ماژول امنیتی TPM استفاده کنید.با گسترش تهدیدات سایبری و حملات سطح BIOS یا Firmware، استفاده از TPM دیگر یک انتخاب نیست؛ بلکه به پیشنیاز امنیت سازمانی تبدیل شده است. اما این ماژول دقیقاً چطور کار میکند؟ و چرا سرورهای نسل جدید بدون آن ناقص بهنظر میرسند؟

در ادامه، همه چیز را از پایه تا سطح تخصصی بررسی میکنیم تا بدانید TPM واقعاً چه نقشی در امنیت سرورها دارد و چطور میتواند جلوی نفوذهای غیرقابلتشخیص را بگیرد.

TPM چیست؟

اگر بخواهیم خیلی ساده ماژول پلتفرم مورداعتماد را تعریف کنیم، TPM یک تراشه کوچک روی مادربرد است که گاهی از پردازنده و حافظه اصلی جداست. این تراشه شبیه صفحه کلیدی است که برای غیرفعال کردن زنگ امنیتی خانهتان هر بار که وارد در میشوید، یا برنامه احراز هویتی است که در تلفن خود برای ورود به حساب بانکی خود استفاده میکنید. در این سناریو، روشن کردن رایانه شما مشابه باز کردن درب ورودی خانه یا وارد کردن نام کاربری و رمز عبور خود در صفحه ورود است. اگر در مدت زمان کوتاهی کدی را وارد نکنید، زنگ هشدار به صدا در میآید یا نمیتوانید به پول خود دسترسی پیدا کنید.

هنگامی که قصد روشن کردن رایانه یا سرور خود را داشته باشید، تراشه کوچک یک کد منحصر به فرد به نام کلید رمزنگاری را ارائه میدهد. اگر همه چیز عادی باشد، رمزگذاری درایو باز میشود و سرور شما راه اندازی میشود. اگر مشکلی در کلید وجود داشته باشد، سرور بوت نمیشود.

هر چیپ TPM حاوی یک جفت کلید RSA بهنام کلید تایید (EK) است. این جفت کلید در داخل تراشه نگهداری میشود و توسط نرم افزار قابل دسترسی نیست. زمانی که کاربر یا مدیر، مالکیت سیستم را برعهده بگیرد، کلید Storage Root ساخته میشود. این جفت کلید توسط TPM بر اساس EK و رمز عبور مشخص شده توسط مالک تولید میشود. کلید دوم، به نام کلید Attestation Identity Key با هش کردن بخشهای حیاتی firmware و نرمافزار قبل از اجرا، از دستگاه در برابر تغییرات سیستمافزار و نرمافزار غیرمجاز محافظت میکند. هنگامی که سیستم تلاش میکند به شبکه متصل شود، هشها به سروری فرستاده میشوند که تأیید میکند با مقادیر مورد انتظار مطابقت دارند. اگر هر یک از اجزای هش شده اصلاح شده باشد، مطابقت با شکست مواجه میشود و سیستم نمیتواند وارد شبکه شود.

استانداردها و نسخههای TPM

چه کسی تعیین میکند به چه چیزی «اعتماد» کنیم؟ وقتی حرف از امنیت سختافزاری میزنیم، نخستین پرسش این است که چه کسی چارچوب اعتماد را تعریف میکند؟

ماژول TPM بر پایه استانداردی جهانی بنا شده که توسط سازمانی به نام Trusted Computing Group (TCG) تدوین شده است؛ نهادی متشکل از غولهای فناوری مانند Intel، HP، IBM و Microsoft که هدفش ایجاد «زبان مشترک امنیتی میان سختافزار و نرمافزار» است.

اولین نسخه از این استاندارد در اوایل دهه ۲۰۰۰ میلادی منتشر شد (TPM 1.2)، اما با پیشرفت فناوریهای رمزنگاری و نیاز به سازگاری بیشتر با سیستمعاملها، نسخه دوم آن (TPM 2.0) در سال ۲۰۱۴ معرفی شد. از آن زمان، این نسخه به استاندارد اصلی امنیت سختافزاری در سرورها و سیستمهای سازمانی تبدیل شده است.

تفاوت TPM 1.2 و TPM 2.0، نسل جدید امنیت در یک تراشه

در ظاهر، هر دو نسخه یک تراشه کوچک هستند؛ اما در باطن، TPM 2.0 یک انقلاب در انعطافپذیری و قدرت رمزنگاری به شمار میآید.

| ویژگی | TPM 1.2 | TPM 2.0 |

|---|---|---|

| الگوریتم رمزنگاری | محدود به SHA-1 و RSA | پشتیبانی از الگوریتمهای مدرنتر مانند SHA-256، ECC و AES |

| سازگاری با سیستمعاملها | محدود | پشتیبانی از Windows 10/11، Linux و hypervisorهای جدید |

| انعطاف در سیاستهای امنیتی | ثابت و محدود | پویا، قابل تنظیم و سازگار با نیاز سازمان |

| پشتیبانی از ماشینهای مجازی و vTPM | ندارد | دارد |

| سطح اطمینان و انطباق با استانداردهای جدید (ISO/IEC 11889) | متوسط | بسیار بالا |

در نتیجه، اگر سرور شما هنوز از TPM 1.2 استفاده میکند، عملاً از نسل قدیمی امنیت بهره میبرد.

نسخه ۲.۰ علاوه بر امنیت بالاتر، با پلتفرمهای مجازیسازی (مانند VMware و Hyper-V) نیز سازگار است و در سرورهای نسل جدید HP، Dell و Lenovo بهصورت پیشفرض تعبیه شده است.

TPM در سرورهای نسل جدید، الزام یا انتخاب؟

آیا فعالسازی TPM فقط یک گزینه امنیتی است یا به الزام سازمانی تبدیل شده؟ واقعیت این است که از سال ۲۰۱۶ به بعد، بسیاری از تولیدکنندگان سرور (از جمله HP در نسلهای G9 به بالا) TPM 2.0 را به عنوان پیشنیاز امنیتی برای بوت امن (Secure Boot) و رمزنگاری سختافزاری معرفی کردند.

بهعبارت سادهتر، اگر سرور شما فاقد TPM باشد، بسیاری از قابلیتهای امنیتی پیشرفته مانند Measured Boot، Device Identity Verification و BitLocker Integration غیرفعال خواهند بود.

نسخههای آینده، آیا TPM 3.0 در راه است؟

هرچند هنوز استاندارد رسمی جدیدی معرفی نشده، اما تحقیقات اخیر در حوزه Virtual TPM (vTPM) و Remote Attestation نشان میدهد که آینده امنیت سختافزاری به سمت مجازیسازی و اتوماسیون پیش میرود.

در این مسیر، نقش TPM از یک «چیپ فیزیکی» به یک «خدمت زیرساختی در ابر» در حال تغییر است، موضوعی که در بخشهای بعدی مقاله (کاربرد TPM در محیطهای ابری و سروری) مفصلتر بررسی میکنیم.

معماری و عملکرد فنی TPM

درون TPM چه میگذرد؟ وقتی از «ماژول پلتفرم مطمئن» حرف میزنیم، دقیقاً درباره چه چیزی صحبت میکنیم؟ آیا TPM صرفاً یک تراشه ذخیرهسازی است یا مغزی کوچک برای تصمیمگیری امنیتی؟

در واقع، TPM یک پردازنده امنیتی مستقل است که داخل مادربرد سرور تعبیه شده و میتواند بدون وابستگی به سیستمعامل، عملیات رمزنگاری را انجام دهد.

این تراشه کوچک بهگونهای طراحی شده که حتی اگر سیستمعامل، درایورها یا نرمافزارهای مدیریتی آسیب ببینند، همچنان امنیت در سطح سختافزار حفظ شود.

اجزای اصلی TPM

برای درک بهتر عملکرد TPM، باید بدانیم درون آن چه اجزایی وجود دارد:

مسئول انجام محاسبات رمزنگاری، تولید کلیدها و امضای دیجیتال.

محلی برای ذخیره کلیدهای اصلی و اطلاعات حساس که بههیچوجه توسط نرمافزارهای معمولی قابل دسترسی نیست.

ثبـتکنندههایی که وضعیت اجزای سیستم (BIOS، Firmware، Bootloader و…) را اندازهگیری و در خود ذخیره میکنند تا در هر بوت بعدی قابل مقایسه باشند.

کلیدهای اصلی (Root Keys)

قلب امنیت TPM در این کلیدها نهفته است. سه کلید مهم در ساختار TPM وجود دارد:

- EK (Endorsement Key): کلید منحصربهفرد کارخانه که هویت سختافزار را تأیید میکند.

- SRK (Storage Root Key): کلید پایه برای رمزگذاری سایر کلیدها یا دادههای ذخیرهشده در TPM.

- AIK (Attestation Identity Key): کلیدی که برای تأیید صحت پلتفرم در برابر سیستمهای خارجی استفاده میشود.

این کلیدها نه در سیستمعامل، نه در هارددیسک و نه حتی در BIOS ذخیره نمیشوند — بلکه فقط درون TPM قابل دسترسیاند.

فرآیند بوت امن، آزمون اعتماد در هر بار روشن شدن

وقتی سرور روشن میشود، TPM همان لحظه وارد عمل میشود.

در گام اول، BIOS یا UEFI هر مؤلفه حیاتی سیستم (Bootloader، درایورها، کرنل سیستمعامل) را اندازهگیری کرده و هش حاصل را در PCRهای TPM ذخیره میکند.

سپس TPM این هشها را با مقادیر معتبر ذخیرهشده قبلی مقایسه میکند. اگر هرگونه تفاوت یا تغییر مشکوکی تشخیص داده شود، مثلاً تغییر در Bootloader یا Firmware، سیستم از بوت شدن جلوگیری میکند یا هشدار امنیتی صادر میشود.

به این فرآیند، Measured Boot یا «بوت اندازهگیریشده» گفته میشود؛ نقطهای که TPM به معنای واقعی کلمه تعیین میکند: «آیا این سرور همان سیستمی است که دیروز به آن اعتماد داشتیم؟»

تفاوت TPM سختافزاری، نرمافزاری و مجازی

در دنیای امروز، TPM تنها به یک تراشه فیزیکی محدود نیست. بسته به نوع سرور یا زیرساخت، با سه نوع پیادهسازی مواجه میشویم:

| نوع TPM | توضیح | مزایا | محدودیتها |

|---|---|---|---|

| Hardware TPM (Discrete) | تراشه مستقل روی مادربرد | بیشترین امنیت | نیاز به نصب فیزیکی، هزینه بالاتر |

| Firmware TPM (fTPM) | پیادهسازی در Firmware مادربرد | سریعتر، یکپارچهتر | وابسته به BIOS/UEFI |

| Virtual TPM (vTPM) | شبیهسازی TPM در ماشینهای مجازی | مناسب برای محیطهای ابری | امنیت وابسته به Hypervisor |

در سرورهای سازمانی معمولاً از TPM سختافزاری استفاده میشود، اما در محیطهای مجازی (مثل VMware vSphere یا Microsoft Hyper-V) نوع vTPM نقش کلیدی دارد — موضوعی که در بخشهای بعدی دربارهاش مفصل صحبت خواهیم کرد.

مزایای استفاده از TPM

TPM درجهای از اعتماد و یکپارچگی را ارائه میدهد که انجام احراز هویت، تأیید هویت و رمزگذاری را در هر دستگاهی آسان میکند. ماژول TPM نه تنها از رایانههای خانگی معمولی محافظت میکند، بلکه مزایای گستردهای را برای شرکتها و زیرساختهای فناوری اطلاعات پیشرفته نیز ارائه میدهد. در اینجا برخی از مزایای عمدهای که TPM ارائه میدهد، آورده شده است:

- رمزگذاری دادهها: حتی با افزایش آگاهیهای امنیتی، هنوز هم حجم عظیمی از دادههای رمزگذاری نشده وجود دارد. TPM با استفاده از ترکیبی از الگوریتمهای نرمافزاری و سختافزاری، از دادهها محافظت میکند.

- از بدافزار Boot Loader مخرب محافظت میکند: برخی بدافزارهای تخصصی میتوانند بوت لودر را آلوده یا دوباره بنویسند، حتی قبل از اینکه هر نرمافزار آنتیویروس فرصتی برای عمل داشته باشد. برخی از انواع بدافزار حتی میتوانند سیستمعامل شما را مجازی کنند تا از همه چیز جاسوسی کنند در حالی که توسط سیستمهای آنلاین شناسایی نمیشوند. TPM با اطمینان از اینکه سیستم عامل شما دستکاری نشده است، یک لایه امنیتی اضافه میکند. اگر TPM متوجه هرگونه دستکاری شود، به سادگی از بوت کردن سیستم خودداری میکند.

- Quarantine Mode: یکی از ویژگیهای TPM این است که اگر مشکلی را تشخیص دهد، در حالت Quarantine Mode راه اندازی میشود تا بتوانید مشکل را عیبیابی کنید.

- از حقوق رسانه های دیجیتال با استفاده از فناوری DRM محافظت میکند.

- با استفاده از معیارهایی که میتوانند تغییرات پیکربندیهای گذشته را تشخیص دهند، یکپارچگی پلت فرم را تضمین میکند.

- تولید، ذخیره و استفاده از کلیدهای رمزنگاری را محدود میکند.

- تأیید اعتبار دستگاه را با کلید RSA TPM انجام میدهد.

- ذخیره سازی ایمنتر: میتوانید با خیال راحت کلیدهای رمزگذاری، گواهیها و گذرواژههای مورد استفاده برای دسترسی به خدمات آنلاین را در یک TPM ذخیره کنید. این یک جایگزین امنتر از ذخیره آنها در داخل نرم افزار بر روی هارد دیسک شماست.

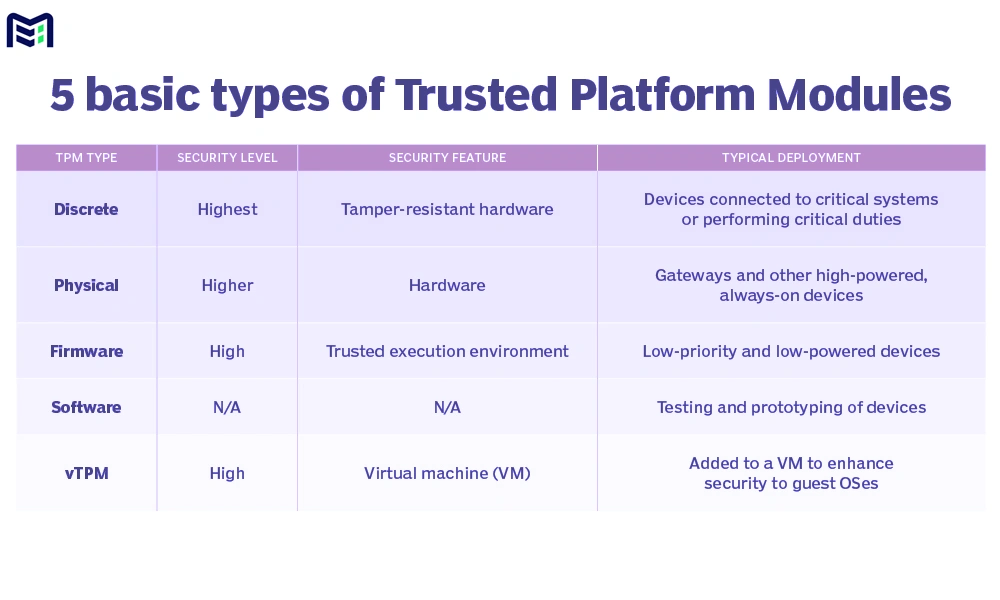

انوع مختلف TPM

احتمالا این نکته را نمیدانستید که ماژولهای پلتفرم بر اساس نحوه پیادهسازیشان دسته بندی میشوند.

- Discrete TPMs: این نوع ماژول، تراشههای خاص و اختصاصی هستند و از ایمنترین نوع Trusted Platform Module بهحساب میآیند. زیرا معمولاً احتمال کمتری دارد که دارای اشکال و باگ باشند و همچنین در برابر دستکاری از خود مقاومت نشان میدهند.

- Physical-based در واحد پردازش مرکزی اصلی (CPU) یکپارچه شدهاند و دارای مکانیسمهای امنیتی هستند که آن را در برابر دستکاری مقاوم میکند.

- Firmware-based تقریباً به اندازه تراشه های TPM فیزیکی ایمن هستند.

- Software-based امنیت کمی را ارائه میدهند و خطر ابتلا به باگ یا حمله خارجی را به دنبال دارند.

- Virtual TPMs توسط Hypervisor ارائه میشوند که به طور مستقل کدهای امنیتی را از یک ماشین مجازی بازیابی میکند.

در پایان باید بگوییم که با توجه به ویژگیهایی که برای Trusted Platform Module ذکر شد، با خرید ماژول امنیتی TPM میتوانید امنیت را در حوزههایی مانند تجارت الکترونیک، برنامههای کاربردی، بnbiuا نکداری آنلاین، ارتباطات محرمانه و… بهبود ببخشید. TPM به طور گستردهای به عنوان امنترین روش برای محافظت از اطلاعات ذخیره شده در رایانه و یا سرور پذیرفته شده است. این ماژول امنیتی سرور تضمین میکند که هیچ کاربر ناخواستهای از طریق حمله نرم افزاری یا حمله brute force به دادههای شما دسترسی پیدا نمیکند.

خبر خوب این است که شما میتوانید این ماژول را از طریق آدرس https://mahanshabake.com/product/hp-trusted-platform-module/ از ماهان شبکه ایرانیان خریداری کنید. در صورت وجود هرگونه سوال و ابهام با کارشناسان فنی ماهان شبکه ایرانیان در تماس باشید.

کاربردهای TPM در محیط سرور و دیتاسنتر

آیا امنیت نرمافزاری بهتنهایی کافی است؟ مدیران IT اغلب در پاسخ به این پرسش مکث میکنند. آنتیویروسها، دیوارههای آتش و رمزنگاری سطح سیستمعامل، همگی حیاتیاند، اما آیا کافیاند؟ واقعیت این است که امنیت نرمافزاری بدون پشتوانه سختافزاری، مانند قفل کردن درِ خانه با کلید پلاستیکی است.

در دنیای سرورها و دیتاسنترها، جایی که میلیونها رکورد داده حیاتی ذخیره میشود، کوچکترین تغییر در بوتلودر یا Firmware میتواند فاجعهبار باشد. در چنین محیطی، TPM نقش سپر دفاعی در برابر تهدیداتی دارد که قبل از بالا آمدن سیستمعامل عمل میکنند.

اطمینان از بوت امن

اولین و شاید مهمترین کاربرد TPM در سرورها، تضمین یک بوت سالم و معتبر است.

در فرآیند بوت امن، TPM با اندازهگیری تمام مؤلفههای حیاتی (BIOS، Firmware، درایورها و Bootloader) اطمینان میدهد که سیستم دقیقاً در همان وضعیت معتبر قبلی راهاندازی میشود.

اگر تغییری در هرکدام از این بخشها رخ دهد، TPM مقدار هش متفاوتی ثبت میکند و بلافاصله سیستم را از ادامه بوت بازمیدارد یا هشدار امنیتی میفرستد.

به همین دلیل است که شرکتهایی مانند HP و Dell در سرورهای نسل جدید (G9 به بعد) بوت امن مبتنی بر TPM را بهصورت پیشفرض فعال کردهاند.

مدیریت کلیدهای رمزنگاری و حفاظت از دادهها

آیا رمزهای BitLocker یا گواهیهای SSL در سرور شما بهصورت ایمن نگهداری میشوند؟

TPM بهعنوان یک «حافظه سختافزاری ضدنفوذ» عمل میکند که کلیدهای رمزنگاری، گواهیها و دادههای حساس را درون خود ذخیره میکند.

برخلاف ذخیرهسازی در دیسک یا فایلسیستم، کلیدهای نگهداریشده در TPM حتی با دسترسی فیزیکی به سرور نیز قابل استخراج نیستند.

به همین دلیل است که در ویندوز سرور، قابلیت BitLocker تنها زمانی فعال میشود که TPM وجود داشته باشد — چون سیستمعامل به ماژولی نیاز دارد که به آن واقعاً اعتماد کند.

تأیید هویت سختافزار

در یک شبکه بزرگ سازمانی، از کجا مطمئن میشویم هر سرور همان دستگاهی است که ادعا میکند؟

TPM با استفاده از کلید EK (Endorsement Key) و فرآیند Attestation، هویت سختافزاری هر سرور را اثبات میکند.

بهعبارتی، حتی اگر کسی تلاش کند Firmware را کپی کرده یا سختافزار مشابهی بسازد، بدون کلید منحصربهفرد TPM امکان جعل هویت وجود ندارد.

این ویژگی برای دیتاسنترهایی که از دهها سرور HP، Dell یا Lenovo استفاده میکنند، یک تضمین حیاتی برای کنترل اصالت تجهیزات است.

امنیت در محیطهای مجازی و ابری

شاید فکر کنید TPM فقط برای سختافزار فیزیکی است؛ اما دنیای امروز در حال حرکت به سمت مجازیسازی و Cloud Infrastructure است.

در پلتفرمهایی مانند VMware vSphere و Microsoft Hyper-V، نسخهای مجازی از TPM به نام vTPM ارائه میشود که همان عملکرد امنیتی را برای ماشینهای مجازی (VM) فراهم میکند.

vTPM به هر ماشین مجازی اجازه میدهد بوت امن و رمزنگاری اختصاصی خود را داشته باشد — بدون اینکه به TPM فیزیکی مادربرد وابسته باشد.

به این ترتیب، حتی در محیطهای چندمستاجره (Multi-Tenant Cloud)، امنیت سطح سختافزار حفظ میشود.

پشتیبانی از سیستمهای مدیریت از راه دور (مثل HP iLO و Dell iDRAC)

در سرورهای HP نسل G10 به بعد، TPM با کنترلر مدیریتی iLO یکپارچه شده است تا امنیت ارتباطات مدیریتی افزایش یابد.

بهعنوان مثال، در صورت فعال بودن TPM، iLO تنها در صورتی اجازه اجرای دستورات حساس (مثل Firmware Update یا BIOS Access) را میدهد که سیستمعامل بوتشده توسط TPM تأیید شده باشد.

این یعنی حتی اگر دسترسی مدیریتی از راه دور دچار نشت شود، TPM جلوی اجرای کدهای مخرب را در سطح سختافزار میگیرد.

محافظت از سرور در برابر حملات سطح BIOS و Firmware

یکی از خطرناکترین نوع نفوذها، حملات سطح BIOS یا Rootkitهای Firmware هستند؛ حملاتی که پیش از بارگذاری سیستمعامل رخ میدهند و حتی با نصب مجدد ویندوز هم حذف نمیشوند.

TPM با ثبت هش BIOS و Firmware در PCRها، جلوی این نوع تغییرات غیرمجاز را میگیرد و به مدیر سیستم هشدار میدهد.

به بیان دیگر، TPM نهتنها از دادهها محافظت میکند، بلکه از «رفتار غیرمنتظره سختافزار» نیز جلوگیری میکند، چیزی که هیچ نرمافزار امنیتی قادر به انجامش نیست.

فعالسازی TPM در سرورهای HP، از شناسایی تا پیکربندی امن

آیا میدانید TPM سرور شما فعال است یا غیرفعال؟ بسیاری از مدیران شبکه تصور میکنند TPM بهصورت پیشفرض فعال است، اما در سرورهای HP (بهویژه نسلهای G9 و G10)، این ماژول معمولاً غیرفعال (Disabled) است تا مدیر سیستم تصمیم بگیرد که چه زمانی آن را درگیر زنجیره اعتماد کند. بنابراین اولین گام، بررسی وضعیت TPM از طریق BIOS یا iLO است.

1. بررسی وجود و وضعیت TPM

برای اطمینان از نصب و شناسایی TPM در سرور HP خود، مراحل زیر را دنبال کنید:

روش ۱: از طریق iLO

- وارد محیط HP iLO شوید.

- به مسیر Security → Trusted Platform Module (TPM) بروید.

- وضعیت تراشه را بررسی کنید:

- Present: ماژول شناسایی شده

- Enabled/Disabled: فعال یا غیرفعال بودن

- Owned/Unowned: وضعیت مالکیت سیستم

روش ۲: از طریق BIOS

- سیستم را ریستارت کرده و با کلید F9 وارد تنظیمات BIOS شوید.

- در منوی System Configuration → BIOS/Platform Configuration (RBSU) → Server Security → Trusted Platform Module Options وضعیت فعلی TPM را مشاهده کنید.

2. فعالسازی TPM در BIOS سرور HP

اگر وضعیت TPM روی Disabled است، برای فعالسازی مراحل زیر را انجام دهید:

- وارد محیط BIOS شوید (F9 در هنگام بوت).

- به مسیر System Configuration → BIOS/Platform Configuration (RBSU) → Server Security → Trusted Platform Module Options بروید.

- گزینه TPM Functionality را از Disabled به Enabled تغییر دهید.

- تغییرات را ذخیره کرده و سیستم را ریبوت کنید.

- پس از بوت مجدد، وارد BIOS شوید و وضعیت را بررسی کنید.

نکته مهم: فعالسازی TPM ممکن است در اولین بوت پیغام “TPM Initialization Required” نمایش دهد. باید تأیید کنید تا سیستم TPM را مقداردهی اولیه کند.

3. مالکیت TPM (Taking Ownership)

در سیستمعامل (ویندوز سرور یا لینوکس)، باید مالک TPM را تعیین کنید تا قابلیتهایی مانند BitLocker فعال شوند.

در ویندوز سرور:

- به مسیر Control Panel → BitLocker Drive Encryption → TPM Administration بروید.

- روی گزینه Initialize TPM کلیک کنید.

- مراحل را تا پایان انجام دهید تا کلید مالکیت (Owner Password) ایجاد شود.

- این کلید را در محیط امن ذخیره کنید.

در لینوکس (با tpm2-tools):

sudo tpm2_getrandom 8 sudo tpm2_takeownership -o ownerpass -e endorsepass -l lockoutpass

4. فعالسازی TPM در iLO

- ورود به iLO → تب Security

- انتخاب TPM Configuration

- فعالسازی و تأیید تغییر

- ریبوت سیستم برای نهایی شدن تغییرات

5. بررسی وضعیت TPM در سیستمعامل

برای اطمینان از اینکه TPM پس از بوت فعال شده است:

در ویندوز:

Get-WmiObject -Namespace "Root\CIMv2\Security\MicrosoftTpm" -Class Win32_Tpm

در لینوکس:

dmesg | grep -i tpm tpm2_getcap -c properties-fixed

اگر خروجی شامل مقدار TPM Present: True و TPM Enabled: True باشد، ماژول با موفقیت فعال شده است.

6. نکات امنیتی نهایی برای مدیران IT

- قبل از فعالسازی TPM در سرورهای Production، از دادههای حیاتی بکاپ بگیرید.

- رمز عبور مالک (Owner Password) را در محیطی آفلاین و ایمن ذخیره کنید.

- در صورت تعویض مادربرد یا ماژول TPM، باید مراحل Clear Ownership را انجام دهید.

- پیشنهاد میشود Firmware TPM و BIOS به آخرین نسخه آپدیت شوند تا با TPM 2.0 سازگار باشند.

چرا TPM گاهی شناسایی نمیشود؟

حتی اگر ماژول TPM بهدرستی روی مادربرد نصب شده باشد، در برخی سرورها ممکن است پیغامهایی مثل “TPM not detected” یا “TPM device error” هنگام بوت ظاهر شود.

این خطاها معمولاً به سه دسته علت اصلی تقسیم میشوند:

- غیرفعال بودن TPM در BIOS

- ناسازگاری Firmware یا نسخه BIOS

- خطای سختافزاری یا ارتباط فیزیکی ماژول

بیایید هرکدام را دقیقتر بررسی کنیم:

1. خطای TPM Not Detected

علت: این پیام معمولاً زمانی ظاهر میشود که سیستمعامل یا iLO نتواند تراشه TPM را از طریق گذرگاه SPI یا LPC شناسایی کند.

راهحل:

- وارد BIOS شوید (F9 هنگام بوت).

- مسیر زیر را بررسی کنید:System Configuration → BIOS/Platform Configuration (RBSU) → Server Security → Trusted Platform Module Options

- اگر گزینه TPM Present: No نمایش داده شد، ماژول احتمالاً نصب نشده یا به درستی در سوکت قرار نگرفته است.

- سیستم را خاموش کرده، درپوش را باز کنید و ماژول TPM را مجدداً نصب کنید.

- سپس دوباره بوت کرده و وضعیت را بررسی کنید.

💡 نکته: در سرورهای نسل G10، پس از نصب فیزیکی TPM، ممکن است لازم باشد یک بار سیستم کامل خاموش شود (AC Power Off) تا ماژول در بوت بعدی شناسایی شود.

2. خطای TPM Device Error

علت: این خطا معمولاً به دلیل تداخل Firmware یا فعالسازی ناقص در BIOS رخ میدهد.

راهحل:

- وارد iLO شوید و مسیر Information → System Information → Firmware & OS نسخه BIOS و Firmware TPM را بررسی کنید.

- از سایت رسمی HP، آخرین نسخه BIOS مربوط به مدل سرور خود را دانلود و آپدیت کنید.

- در BIOS مسیر زیر را طی کنید:System Configuration → BIOS/Platform Configuration (RBSU) → Server Security → TPM Clear

- گزینه Clear TPM را انتخاب و سیستم را ریبوت کنید.

- پس از بوت مجدد، TPM را دوباره فعال کنید.

⚠️ هشدار: عملیات Clear TPM تمام کلیدهای ذخیرهشده در ماژول را حذف میکند. قبل از انجام این کار حتماً بکاپ کلیدها را تهیه کنید.

3. خطای BitLocker Cannot Find TPM

علت: در ویندوز سرور، زمانی که TPM فعال نشده یا مالکیت (Ownership) گرفته نشده باشد، BitLocker پیغام “Compatible TPM cannot be found” نمایش میدهد.

راهحل:

- از مسیر زیر در ویندوز بررسی کنید: tpm.msc → Status → The TPM is ready for use

- اگر وضعیت “The TPM is turned off” بود، روی Initialize TPM کلیک کنید.

- در BIOS بررسی کنید که TPM Functionality = Enabled باشد.

- اگر همچنان خطا وجود دارد، با PowerShell این دستورات را اجرا کنید:

Clear-Tpm Initialize-Tpm

- سپس دوباره BitLocker را پیکربندی کنید.

4. خطای TPM Ownership Conflict

علت: زمانی رخ میدهد که سرور قبلاً مالک TPM را داشته، اما BIOS جدید یا سیستمعامل متفاوت تلاش میکند دوباره مالکیت بگیرد.

راهحل:

- از طریق BIOS یا iLO گزینه Clear Ownership را انتخاب کنید.

- پس از ریبوت، TPM را مجدداً Initialize کنید تا مالکیت جدید تنظیم شود.

5. خطای TPM در iLO (Security State Error)

علت: در بعضی نسخههای Firmware iLO، همگامسازی اطلاعات TPM و سیستمعامل دچار خطا میشود.

راهحل:

- Firmware iLO را به آخرین نسخه ارتقا دهید.

- در صورت باقی ماندن خطا، از طریق iLO دستور زیر را اجرا کنید:TPM Reinitialization → Enable

- سپس سیستم را یکبار کامل از برق بکشید (AC Power Cycle).

6. TPM Working But Logs Show Warning

گاهی TPM کاملاً فعال است ولی در System Event Log (SEL) هشدارهایی مثل زیر دیده میشود:

TPM PCR measurement failed TPM authentication attempt failed

این خطا معمولاً بهدلیل تغییر Firmware یا درایور جدید است.

راهحل ساده: Clear Logs → Reboot → Re-Measure Boot

سوالات متداول درباره TPM در سرورهای HP

❓ TPM دقیقاً چیست و چه کاری انجام میدهد؟

TPM (Trusted Platform Module) یک تراشه امنیتی سختافزاری است که وظیفه آن تولید، ذخیره و مدیریت کلیدهای رمزنگاری و تأیید سلامت بوت سیستم است. این ماژول به سیستمعامل اطمینان میدهد که سختافزار و Firmware تغییر نکردهاند.

❓ آیا TPM فقط برای ویندوز کاربرد دارد؟

خیر. TPM در سیستمعاملهای مختلف از جمله Windows Server، Linux، VMware ESXi و Hyper-V پشتیبانی میشود. در محیطهای سازمانی، از TPM برای امنیت بوت، رمزنگاری دیسک و مدیریت گواهیها استفاده میشود.

❓ تفاوت TPM 1.2 و TPM 2.0 در چیست؟

نسخه 2.0 از الگوریتمهای رمزنگاری مدرنتر مانند SHA-256، AES و ECC پشتیبانی میکند و با سیستمهای جدیدتر (از جمله ویندوز 10/11 و سرورهای نسل G10 به بعد) سازگار است. TPM 1.2 فقط از RSA و SHA-1 پشتیبانی میکرد و دیگر توصیه نمیشود.

❓ چطور بفهمم سرور HP من TPM دارد؟

در سرورهای HP میتوانید از دو روش بررسی کنید:

- از طریق iLO → Security → Trusted Platform Module

- از طریق BIOS → System Configuration → Server Security → TPM Options

اگر گزینه «TPM Present: Yes» نمایش داده شود، ماژول نصب است.

❓ فعالسازی TPM در سرورهای HP چگونه انجام میشود؟

از طریق BIOS مسیر زیر را دنبال کنید:

System Configuration → BIOS/Platform Configuration (RBSU) → Server Security → Trusted Platform Module Options

سپس گزینه TPM Functionality = Enabled را انتخاب کرده، تنظیمات را ذخیره و سیستم را ریبوت کنید.

❓ آیا TPM را میتوان بهصورت جداگانه خرید و نصب کرد؟

بله. در بسیاری از مدلهای سرور HP، TPM یک ماژول قابل نصب است. شما میتوانید ماژول TPM رسمی HPE با پارتنامبرهای P01366-B21 یا 488069-B21 را از فروشگاههای معتبری مثل ماهان شبکه ایرانیان تهیه کنید.

❓ اگر TPM را پاک (Clear) کنم چه اتفاقی میافتد؟

با اجرای دستور Clear TPM تمام کلیدهای رمزنگاری و اطلاعات ذخیرهشده در تراشه حذف میشود. این کار فقط باید زمانی انجام شود که میخواهید سیستم را دوباره پیکربندی کنید یا مادربرد را تعویض نمایید.

❓ آیا TPM برای استفاده از BitLocker الزامی است؟

بله، در ویندوز و ویندوز سرور، TPM پیشنیاز فعالسازی BitLocker Drive Encryption است. اگر TPM وجود نداشته باشد، سیستمعامل از شما میخواهد برای هر بار بوت، کلید بازیابی را وارد کنید.

❓ TPM با vTPM چه تفاوتی دارد؟

TPM ماژول فیزیکی روی مادربرد است، اما vTPM نسخه مجازیشده آن برای ماشینهای مجازی در محیطهایی مثل VMware یا Hyper-V است. vTPM به هر ماشین مجازی اجازه میدهد کلیدهای رمزنگاری و بوت امن مخصوص به خودش را داشته باشد.

❓ آیا TPM 2.0 روی سرورهای قدیمیتر HP (مثل G8) قابل استفاده است؟

خیر. سرورهای نسل G8 و پایینتر معمولاً فقط با TPM 1.2 سازگار هستند. برای استفاده از TPM 2.0 باید حداقل از نسل G9 به بالا استفاده کنید و BIOS سیستم را به آخرین نسخه ارتقا دهید.

❓ آیا TPM ممکن است باعث خطا یا بوتنشدن سیستم شود؟

در مواردی که تنظیمات BIOS ناهماهنگ یا Firmware قدیمی باشد، خطاهایی مانند “TPM device not detected” ممکن است ظاهر شود. راهحل: بهروزرسانی BIOS، فعالسازی مجدد TPM و انجام Clear Ownership معمولاً مشکل را برطرف میکند.

❓ آیا TPM اطلاعات شخصی یا رمزها را ذخیره میکند؟

خیر. TPM فقط هشها و کلیدهای رمزنگاری را ذخیره میکند، نه دادههای شخصی یا محتوا. بنابراین از نظر حفظ حریم خصوصی کاملاً ایمن است.

آنچه در مقاله TPM چیست بررسی شد

ماژول پلتفرم مطمئن (TPM) فراتر از یک تراشه کوچک روی مادربرد است؛ ستون فقرات امنیت سختافزاری سرورها و زیرساختهای سازمانی محسوب میشود. این ماژول با ذخیره ایمن کلیدهای رمزنگاری، تأیید صحت بوت و فراهم کردن پایهای برای اعتماد سیستم، به مدیران IT امکان میدهد امنیت سرورها را از سطح سختافزار تضمین کنند. در دنیایی که تهدیدات سایبری پیشرفتهتر از همیشه هستند، غفلت از TPM میتواند به قیمت دسترسی غیرمجاز یا تغییر در Firmware و Bootloader تمام شود.

برای مدیران شبکه و متخصصان امنیت، فعالسازی و پیکربندی صحیح TPM نه تنها یک الزام امنیتی، بلکه یک فرصت برای ارتقای امنیت سازمانی است. از بررسی وضعیت تراشه، انتخاب نسخه مناسب (TPM 2.0) تا همگامسازی با ابزارهایی مانند BitLocker و vTPM در محیطهای مجازی، هر مرحله نقش کلیدی در حفاظت از دادهها و اطمینان از بوت امن ایفا میکند. در نهایت، TPM نقطه شروع اعتماد سختافزاری است و با ترکیب آن با سایر راهکارهای امنیتی، میتوان سطح امنیت سرورها و دیتاسنترها را به حداکثر رساند.