وقتی صحبت از مدیریت و امنیت شبکه به میان میآید، یکی از اولین پرسشهایی که مدیران IT مطرح میکنند این است: چطور میتوانم تمام دستگاهها، سرویسها و پورتهای فعال شبکه سازمان را بهسرعت شناسایی کنم؟

این پرسش ساده، در عمل یکی از مهمترین نیازهای هر تیم فناوری اطلاعات است. زیرا بدون داشتن تصویری دقیق از داراییهای متصل به شبکه، مدیریت امنیت، کنترل تغییرات و حتی عیبیابی زیرساخت تقریباً غیرممکن خواهد بود.

در این نقطه است که نام یک ابزار پرآوازه و قدیمی اما همچنان قدرتمند مطرح میشود: نرمافزار Nmap.

شاید بارها شنیده باشید که متخصصان امنیت از آن بهعنوان چاقوی سوئیسی مدیران شبکه یاد میکنند. اما واقعاً نرمافزار Nmap چیست و چرا تا این اندازه در حوزه مدیریت و امنیت شبکه اهمیت دارد؟ آیا صرفاً ابزاری برای هکرهاست یا مدیران IT نیز میتوانند آن را به شکلی قانونی و کاربردی برای عملیات روزمره خود به کار بگیرند؟

این مقاله دقیقاً برای پاسخ به همین پرسشها نوشته شده است. در ادامه، با زبانی تخصصی اما قابلفهم، به شما نشان میدهیم که:

- Nmap چگونه کار میکند و چه جایگاهی در امنیت شبکه دارد،

- چه دستورها و تکنیکهایی برای اسکن پورتها و سرویسها در دسترس هستند،

- چگونه میتوان به کمک Nmap یک Playbook مدیریتی برای بررسی امنیت شبکه طراحی کرد،

- و در نهایت، چه ملاحظات قانونی و ایمنی باید در هنگام استفاده از آن در نظر گرفته شود.

هدف ما این است که این مقاله برای شما، بهعنوان مدیر IT یا متخصص شبکه، بینیازکننده از هر مرجع دیگری باشد؛ چه برای شروع کار با Nmap و چه برای استفاده پیشرفته از قابلیتهایی مثل Nmap Scripting Engine (NSE).

نرمافزار Nmap چیست؟ تعریف و جایگاه Nmap

در پاسخ به این سوال که نرم افزار Nmap چیست باید بگوییم، Nmap یا همان Network Mapper یک ابزار متنباز و رایگان است که نخستین بار در اواخر دهه ۹۰ میلادی منتشر شد. هدف اصلی آن، شناسایی میزبانها، سرویسها و پورتهای باز در یک شبکه است. این نرمافزار طی بیش از دو دهه، نهتنها جایگاه خود را حفظ کرده بلکه به یک استاندارد عملی در دنیای امنیت و مدیریت شبکه تبدیل شده است.

از دید مدیران IT، Nmap ابزاری است که به کمک آن میتوان به سرعت پرسشهای حیاتی زیر را پاسخ داد:

- چه دستگاههایی در شبکه فعال هستند؟

- روی این دستگاهها چه سرویسهایی در حال اجراست؟

- سیستمعامل و نسخه سرویسها چیست؟

- آیا پس از یک تغییر یا بهروزرسانی، وضعیت شبکه مطابق انتظار است یا خیر؟

چرا Nmap هنوز هم انتخاب اول است؟

دلیل محبوب بودن نرم افزار Nmap چیست؟ با وجود آنکه ابزارهای مدرن دیگری برای اسکن و مانیتورینگ شبکه توسعه یافتهاند، دلایل متعددی وجود دارد که باعث شده Nmap همچنان انتخاب اول متخصصان باقی بماند:

- متنباز بودن و رایگان بودن: هیچ مانعی برای استفاده و سفارشیسازی وجود ندارد.

- جامعه کاربری بزرگ: مستندات و اسکریپتهای متعددی بهصورت رایگان توسط متخصصان سراسر دنیا منتشر میشود.

- قابلیت توسعهپذیری بالا: از طریق NSE میتوان اسکریپتهای متناسب با نیاز سازمان ایجاد کرد.

- Cross-platform بودن: روی لینوکس، ویندوز و macOS بهخوبی اجرا میشود.

- انعطافپذیری در مقیاس: چه یک شبکه کوچک سازمانی باشد، چه یک دیتاسنتر با هزاران دستگاه، Nmap پاسخگو است.

کاربرد Nmap برای مدیران IT

برخلاف تصور برخی، Nmap فقط ابزاری برای تست نفوذگران یا هکرها نیست. مدیران شبکه و امنیت میتوانند از آن برای:

- موجودیگیری داراییهای شبکه،

- اعتبارسنجی تغییرات پس از بهروزرسانی،

- کشف سرویسهای ناشناخته یا غیرمجاز،

- و حتی کنترل کیفیت تنظیمات امنیتی (مانند فایروال) استفاده کنند.

به بیان ساده، Nmap یک نقشهبردار جامع از شبکه شماست. همانطور که یک مدیر شهری بدون نقشه نمیتواند برنامهریزی دقیقی انجام دهد، یک مدیر IT نیز بدون ابزار نقشهبرداری شبکه قادر به تصمیمگیری درست در حوزه امنیت نخواهد بود.

آموزش نصب نرم افزار Nmap

نصب صحیح Nmap اولین قدم برای استفاده حرفهای از این ابزار قدرتمند است. Nmap روی ویندوز، لینوکس و macOS قابل نصب است و بسته به سیستمعامل، مراحل کمی متفاوت هستند. در این آموزش، مراحل نصب بهصورت قدمبهقدم ارائه میشود.

نصب Nmap روی ویندوز

دانلود فایل نصب

به وبسایت رسمی Nmap بروید: https://nmap.org/download.html

نسخه ویندوز را دانلود کنید (نسخه Stable پیشنهاد میشود).

اجرای فایل نصب

فایل .exe دانلود شده را اجرا کنید.

در پنجره نصب، گزینهها را مطابق نیاز انتخاب کنید

نصب Nmap

نصب WinPcap (برای اسکنهای پیشرفته شبکه)

نصب Zenmap (رابط گرافیکی Nmap، اختیاری اما مفید)

تکمیل نصب

مسیر نصب را انتخاب کنید (پیشفرض معمولاً C:\Program Files (x86)\Nmap).

روی Install کلیک کنید و منتظر پایان فرآیند باشید.

تست نصب

ترمینال یا CMD را باز کنید.

دستور زیر را وارد کنید:

nmap –version

اگر نسخه نمایش داده شد، نصب موفقیتآمیز بوده است.

بیشتر بخوانید <<>> ویندوز سرور 2019

نصب Nmap روی لینوکس

الف) توزیعهای مبتنی بر Debian/Ubuntu

sudo apt update

sudo apt install nmap -y

nmap –version

ب) توزیعهای مبتنی بر Red Hat/CentOS/Fedora

wget https://nmap.org/dist/nmap-7.93.tar.bz2

tar xvjf nmap-7.93.tar.bz2

cd nmap-7.93

./configure

make

sudo make install

این روش مخصوص افرادی است که میخواهند همیشه جدیدترین نسخه را داشته باشند.

نکات تکمیلی

نکات تکمیلی بعد از نصب نرم افزار Nmap چیست؟

- بهروزرسانی: همیشه Nmap را به آخرین نسخه بهروزرسانی کنید تا از آسیبپذیریها و باگها جلوگیری شود.

- تست دسترسی: قبل از اسکن شبکه، مطمئن شوید فایروال یا آنتیویروس مانع اجرای Nmap نمیشود.

- رابط گرافیکی Zenmap: اگر کاربر تازهکار هستید، Zenmap میتواند اسکنها را بصری و قابل تحلیل کند.

آموزش کار با ابزار Nmap

اولین قدم برای استفاده از نرم افزار Nmap چیست؟ نصب و آمادهسازی Nmap

اولین قدم برای استفاده از Nmap نصب آن روی سیستم عامل مورد نظر است. خوشبختانه این نرمافزار روی تمام پلتفرمهای اصلی قابل اجراست:

لینوکس (Ubuntu/Debian/CentOS)

معمولاً بهصورت پیشفرض در مخازن وجود دارد. کافیست دستور زیر اجرا شود:

sudo apt install nmap

یا در CentOS/RHEL

sudo yum install nmap

ویندوز

فایل نصبی رسمی از وبسایت nmap.org در دسترس است. نسخه ویندوزی همراه با رابط گرافیکی Zenmap عرضه میشود.

macOS

میتوانید از Homebrew استفاده کنید:

brew install nmap

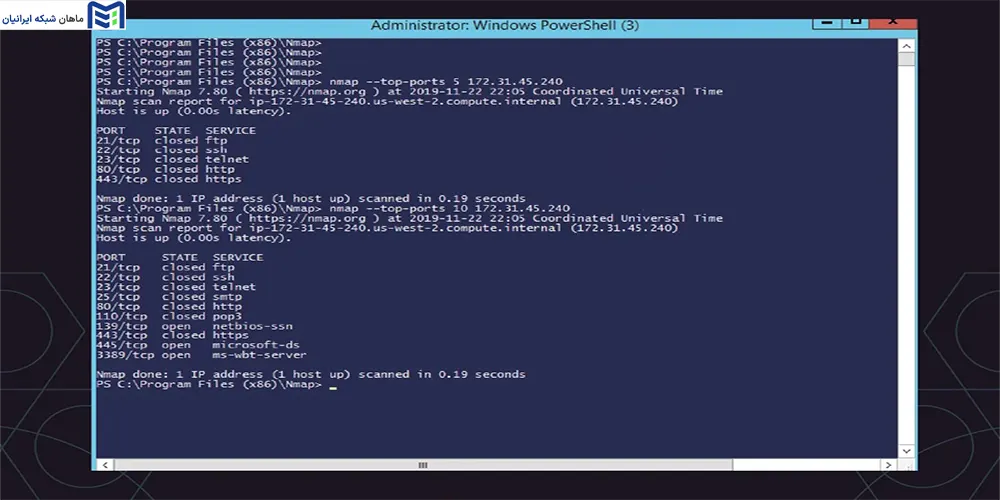

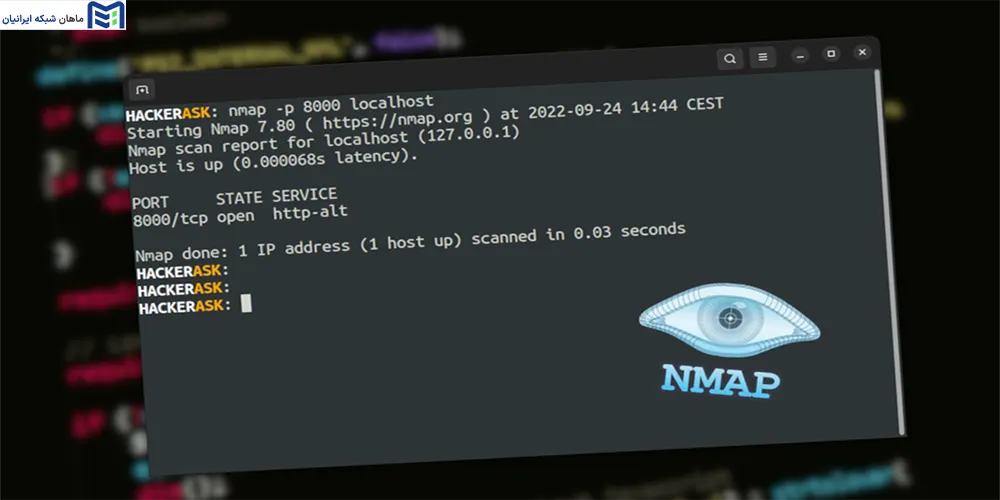

اولین اسکن شبکه با نرم افزار Nmap

پس از نصب، سادهترین استفاده از Nmap اسکن یک آدرس IP است. مثال:

nmap 192.168.1.1

این دستور پورتهای باز دستگاه مورد نظر را بررسی کرده و نتایج را نمایش میدهد.

اگر بخواهید یک محدوده کامل از شبکه را اسکن کنید:

nmap 192.168.1.0/24

با این دستور، تمام ۲۵۴ دستگاه موجود در این رنج بررسی خواهند شد.

اسکن چند آدرس همزمان

یکی از ویژگیهای پرکاربرد Nmap، قابلیت اسکن همزمان چندین هدف است. کافی است آدرسها را پشت سر هم بنویسید:

nmap 192.168.1.1 192.168.1.50 192.168.1.100

بیشتر بخوانید <<>> افزایش امنیت مودم

خروجی اولیه Nmap را چگونه بخوانیم؟

خروجی Nmap معمولاً شامل اطلاعات زیر است:

- Host: نشان میدهد که آیا دستگاه مورد نظر در دسترس است.

- Ports: لیستی از پورتهای باز یا فیلترشده.

- Service: نام سرویس مرتبط با هر پورت (مثلاً SSH روی پورت ۲۲).

به این ترتیب مدیر شبکه در همان نگاه اول متوجه میشود که روی هر دستگاه چه سرویسهایی فعال هستند.

چرا شروع با دستورات پایه اهمیت دارد؟

تسلط بر این مبانی، مسیر استفاده از تکنیکهای پیشرفتهتر (مانند اسکن سرویس، شناسایی سیستمعامل و استفاده از NSE) را بسیار آسانتر میکند.

دستورات مهم و کاربردی نرمافزار Nmap چیست؟

نرمافزار Nmap بهعنوان یک ابزار خط فرمان، مجموعهای غنی از دستورات و سوئیچها را ارائه میدهد که هرکدام کاربرد خاصی در مدیریت شبکه و امنیت دارند. در ادامه مهمترین دستورات را بهصورت طبقهبندیشده بررسی میکنیم.

دستورات پایه برای اسکن پورتها

این دستورات نقطه شروع هر تحلیل شبکه هستند:

اسکن یک میزبان خاص

nmap 192.168.1.10

خروجی شامل پورتهای باز و سرویسهای فعال روی دستگاه خواهد بود.

اسکن چندین میزبان

nmap 192.168.1.10 192.168.1.20

برای بررسی همزمان چند هدف کاربرد دارد.

اسکن یک رنج آدرس یا کل شبکه

nmap 192.168.1.0/24

جهت کشف همه دستگاههای فعال در یک شبکه محلی.

دستورات پایه Nmap

| دستور | توضیح | مثال |

|---|---|---|

| nmap | اسکن سریع پورتهای رایج میزبان | nmap 192.168.1.10 |

| nmap -sS | اسکن SYN (Half-Open Scan) برای شناسایی پورتهای باز | nmap -sS 192.168.1.10 |

| nmap -sT | اسکن TCP کامل (Connect Scan) | nmap -sT 192.168.1.10 |

| nmap -sU | اسکن پورتهای UDP | nmap -sU 192.168.1.10 |

| nmap -sn <شبکه> | شناسایی میزبان فعال بدون اسکن پورت | nmap -sn 192.168.1.0/24 |

انواع اسکن پورتها

Nmap امکان استفاده از روشهای مختلف اسکن را فراهم کرده است:

اسکن TCP Connect (کامل)

nmap -sT 192.168.1.10

اتصال کامل TCP برقرار میشود. دقیق اما کند و قابل شناسایی توسط فایروالها.

اسکن SYN (نیمهباز)

nmap -sS 192.168.1.10

سریعتر و مخفیتر از اسکن کامل. پرکاربرد در تستهای امنیتی.

اسکن UDP

nmap -sU 192.168.1.10

برای کشف سرویسهایی مثل DNS و SNMP که روی UDP اجرا میشوند.

بیشتر بخوانید <<>> سرور مجازی چیست

شناسایی سیستمعامل و سرویسها

Nmap علاوه بر اسکن پورت، قادر است نوع سیستمعامل و سرویسها را تشخیص دهد:

شناسایی سرویسها و نسخه آنها

nmap -sV 192.168.1.10

به مدیر شبکه کمک میکند نسخه نرمافزارهای اجراشده روی سرور را بشناسد (مثلاً Apache 2.4.29).

شناسایی سیستمعامل

nmap -O 192.168.1.10

از روی الگوهای TCP/IP، نوع سیستمعامل (ویندوز، لینوکس، BSD و غیره) را تخمین میزند.

اسکن نسخه و سرویسها

هدف: شناسایی سرویسها و نسخههای در حال اجرا.

دستورات کاربردی

nmap -sV 192.168.1.10

nmap -sV –version-intensity 5 192.168.1.10

–version-intensity: شدت تشخیص نسخه سرویس را تعیین میکند (۱ تا ۹).

اسکن پیشرفته و ترکیبی

برای متخصصان شبکه و امنیت، ترکیب سوئیچها قدرت واقعی Nmap را نشان میدهد:

اسکن همه پورتها (۱ تا ۶۵۵۳۵)

nmap -p- 192.168.1.10

ترکیب اسکن نسخه و سیستمعامل

nmap -sV -O 192.168.1.10

افزایش شدت اسکن (Aggressive Scan)

nmap -A 192.168.1.10

شامل کشف سرویس، نسخه، سیستمعامل و اجرای اسکریپتهای پیشفرض Nmap.

اسکن پیشرفته و فیلترینگ

| دستور | کاربرد |

|---|---|

| nmap -p 80,443 192.168.1.10 | اسکن پورت مشخص |

| nmap -p- 192.168.1.10 | اسکن همه پورتها (۱ تا ۶۵۵۳۵) |

| nmap --top-ports 20 192.168.1.0/24 | اسکن ۲۰ پورت پرکاربرد |

| nmap -T4 192.168.1.10 | افزایش سرعت اسکن با مدیریت زمانبندی |

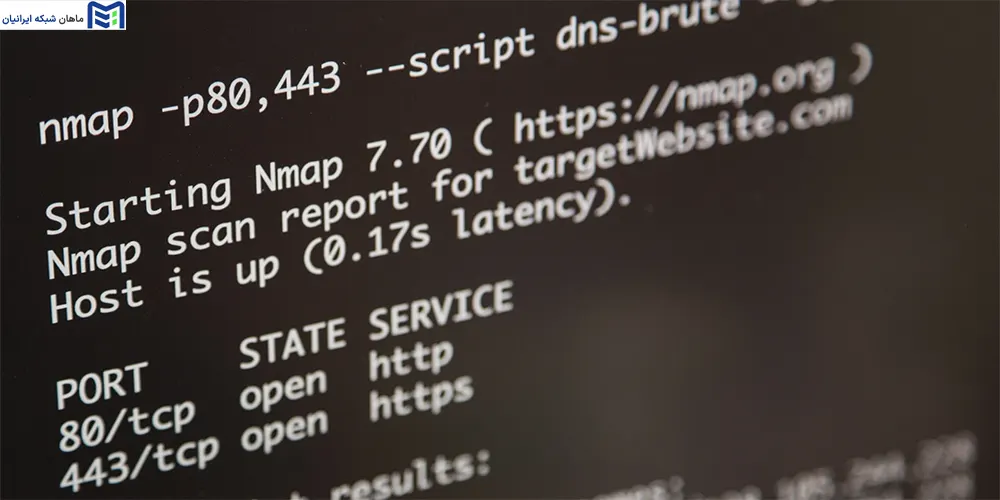

استفاده از اسکریپتهای NSE (Nmap Scripting Engine)

NSE یکی از قابلیتهای قدرتمند Nmap است که امکان اجرای اسکریپتهای آماده برای کشف آسیبپذیریها و تست امنیتی را فراهم میکند.

اجرای اسکریپتهای پیشفرض

nmap -sC 192.168.1.10

اجرای یک اسکریپت خاص (مثلاً بررسی SSL)

nmap –script ssl-cert 192.168.1.10

اجرای چند اسکریپت همزمان

nmap –script vuln 192.168.1.10

برای شناسایی آسیبپذیریهای رایج روی سرور.

استفاده از اسکریپتهای Nmap (NSE)

Nmap Scripting Engine (NSE): امکان اجرای اسکریپتهای خودکار برای شناسایی آسیبپذیریها، اطلاعات سرویسها و امنیت شبکه.

مثالها:

nmap –script=vuln 192.168.1.10 # بررسی آسیبپذیریها

nmap –script=http-enum 192.168.1.10 # لیست سرویسها و صفحات وب

nmap –script=ssh-brute 192.168.1.10 # تست کرک SSH

میتوان اسکریپتها را به صورت دستهای یا سفارشی اجرا کرد.

تنظیم خروجی و گزارشگیری

مدیران IT معمولاً نیاز دارند نتایج اسکن را ذخیره کنند:

ذخیره خروجی در فایل متنی

nmap -oN result.txt 192.168.1.10

ذخیره در فرمت XML برای پردازش خودکار

nmap -oX result.xml 192.168.1.10

ذخیره همزمان در همه فرمتها

nmap -oA scan_results 192.168.1.10

بیشتر بخوانید <<>> هاب شبکه چیست

ذخیره و خروجی دادهها

برای مستندسازی و تحلیلهای بعدی، خروجی اسکنها باید ذخیره شود:

- nmap -oN output.txt 192.168.1.0/24 # خروجی ساده

nmap -oX output.xml 192.168.1.0/24 # خروجی XML برای ابزارهای دیگر

nmap -oG output.gnmap 192.168.1.0/24 # خروجی قابل خواندن برای grep

دستورات ترکیبی حرفهای

ترکیب انواع اسکنها و اسکریپتها برای تحلیل حرفهای شبکه:

nmap -sS -sV -p 1-65535 –script=vuln 192.168.1.10

nmap -sU -p 53,123 –script=default 192.168.1.0/24

این دستورات به مدیران IT امکان شناسایی کامل پورتها، سرویسها و آسیبپذیریها را میدهد.

ترکیب دستورات

در عمل، مدیران IT اغلب دستورات مختلف را ترکیب میکنند. برای مثال:

nmap -sS -sV -O -p 1-1000 –script vuln 192.168.1.10

این دستور بهصورت همزمان پورتهای TCP را اسکن کرده، نسخه سرویسها و سیستمعامل را شناسایی کرده و اسکریپتهای کشف آسیبپذیری را اجرا میکند.

نکات حرفهای و توصیهها در زمان کار با نرم افزار Nmap چیست؟

- شروع با محیط آزمایشی: قبل از اجرای اسکن روی شبکه اصلی، از محیط تست استفاده کنید.

- اسکن هدفمند: ابتدا سرویسها و سرورهای حیاتی را بررسی کنید تا اختلال ایجاد نشود.

- ترکیب خروجی با ابزارهای SIEM: خروجی Nmap را میتوان برای تحلیل جامع در ابزارهای مدیریت امنیت وارد کرد.

- بهروزرسانی مداوم: Nmap و اسکریپتها را همیشه بهروز نگه دارید تا آسیبپذیریهای جدید شناسایی شوند.

آموزش قدمبهقدم اسکن شبکه با Nmap

هدف این بخش، آموزش کاربردی و مرحلهای است تا کاربران بتوانند شبکه سازمانی یا سرورهای خود را بهصورت ایمن و حرفهای اسکن کنند.

مرحله ۱: آمادهسازی محیط

قبل از شروع، مطمئن شوید که:

- Nmap روی سیستم شما نصب شده است (Windows, Linux, macOS).

- دسترسی به شبکه مورد نظر دارید و مجاز به اسکن هستید (اجتناب از مسائل قانونی).

- اگر روی سرورهای حیاتی اجرا میکنید، بهتر است تست را ابتدا روی محیط آزمایشی انجام دهید.

نصب Nmap روی سیستمها

Linux (Debian/Ubuntu)

sudo apt update

sudo apt install nmap

Windows

نصب از سایت رسمی Nmap

macOS

brew install nmap

مرحله ۲: شناسایی دستگاهها در شبکه

ابتدا باید تمام میزبانهای فعال در شبکه شناسایی شوند:

nmap -sn 192.168.1.0/24

-sn: تنها پینگ و شناسایی میزبانها (Ping Scan).

این مرحله کمک میکند تا دستگاههای فعال و غیرمجاز را شناسایی کنیم.

بیشتر بخوانید <<>> Proxy Server چیست

مرحله ۳: اسکن پورتها و سرویسها

بعد از شناسایی میزبانها، بررسی پورتها و سرویسهای فعال ضروری است:

nmap -sS -sV 192.168.1.10

- -sS: اسکن SYN (Half-Open Scan) برای بررسی پورتها بدون اتصال کامل.

- -sV: شناسایی نسخه سرویسها.

خروجی شامل پورتهای باز، سرویسهای اجرا شده و نسخه آنها خواهد بود.

مرحله ۴: استفاده از اسکریپتهای Nmap برای امنیت

Nmap دارای اسکریپتهای امنیتی (NSE) است که میتوانند آسیبپذیریها را شناسایی کنند:

nmap -sV –script vuln 192.168.1.10

این دستور آسیبپذیریهای شناختهشده سرویسها را گزارش میدهد.

میتوان اسکریپتها را بر اساس نوع سرویس یا نیاز انتخاب کرد، مثل: http, ftp, ssh.

مرحله ۵: ذخیرهسازی و تحلیل نتایج

برای مدیریت پروژه اسکن، بهتر است خروجی را ذخیره و تحلیل کنید:

nmap -oX network_scan.xml 192.168.1.0/24

nmap -oN network_scan.txt 192.168.1.0/24

- -oX: خروجی XML برای استفاده در ابزارهای دیگر.

- -oN: خروجی ساده و خوانا برای مستندسازی.

مرحله ۶: اسکن پیشرفته و زمانبندی

برای شبکههای بزرگ، میتوان اسکنها را زمانبندی و پیشرفته اجرا کرد:

اسکن همزمان چند میزبان و رنج IP بزرگ

nmap -sS -p 1-65535 192.168.1.0/24

زمانبندی اسکنها با Cron یا Task Scheduler برای نظارت دورهای.

نکات حرفهای در زمان اسکن شبکه با نرم افزار Nmap چیست؟

- شروع از محیط آزمایشی: همیشه قبل از اجرای اسکن در شبکه واقعی، محیط تست داشته باشید.

- اولویتبندی سرویسهای حیاتی: ابتدا سرورهای اصلی و سرویسهای حساس را بررسی کنید.

- مستندسازی: خروجی اسکنها را ذخیره کنید و روند بهبود امنیت را پیگیری کنید.

- ترکیب با ابزار دیگر: نتایج Nmap را میتوان در ابزارهای مدیریت آسیبپذیری یا SIEM وارد کرد.

آموزش ویدیویی کار با نرم افزار Nmap

این ویدیو بهصورت عملی و قدمبهقدم نشان میدهد که نرم افزار Nmap چیست و چگونه میتوان با دستورات اصلی آن کار کرد. مدرس ویدیو بهطور شفاف توضیح میدهد که هر دستور چه کاربردی دارد و در چه سناریوهایی میتوان از آن استفاده کرد؛ از اسکن پورتهای باز گرفته تا شناسایی سرویسها و سیستمعامل هدف. همین موضوع باعث میشود که حتی اگر برای اولین بار با Nmap کار میکنید، بتوانید بهراحتی دستورات را در محیط ویندوز یا لینوکس اجرا کرده و نتیجه را تحلیل کنید.

نکته مهم در این ویدیو این است که بهجای صرفاً نمایش دستورات، سناریوهای واقعی مدیریت شبکه مطرح میشود. بهعنوان مثال، اگر شما یک مدیر IT هستید که روی سرورهای HP یا سایر تجهیزات شبکه سرمایهگذاری کردهاید، با یادگیری این دستورات میتوانید بهسادگی وضعیت امنیتی شبکه را بررسی کرده و از آسیبپذیریهای احتمالی پیشگیری کنید. به همین دلیل تماشای این ویدیو یک مکمل ارزشمند برای مطالب این مقاله محسوب میشود.

کاربردهای Nmap در امنیت شبکه و مدیریت سرورها

Nmap فراتر از یک ابزار اسکن ساده است و در محیط واقعی شبکه، کاربردهای متنوعی برای مدیران و متخصصان امنیت دارد. در این بخش، کاربردهای عملی و سناریوهای واقعی را بررسی میکنیم.

کشف دستگاهها و مدیریت شبکه

یکی از ابتداییترین کاربردهای Nmap، شناسایی دستگاههای متصل به شبکه است:

شناسایی دستگاههای ناشناس یا غیرمجاز

nmap -sn 192.168.1.0/24

این دستور تمام میزبانهای فعال در شبکه را پیدا کرده و امکان شناسایی دستگاههای غیرمجاز را فراهم میکند.

مدیریت شبکههای بزرگ

با اسکن رنجهای IP مشخص، مدیران میتوانند تراکم شبکه و تعداد دستگاهها را پایش کنند و از صحت تنظیمات شبکه اطمینان حاصل کنند.

بیشتر بخوانید <<>> آموزش گرفتن اسنپ شات در VMware

بررسی امنیت سرویسها و آسیبپذیریها

Nmap با ترکیب اسکریپتها و اسکن پورتها، امکان تشخیص آسیبپذیریهای رایج را فراهم میکند:

شناسایی سرویسهای آسیبپذیر

nmap -sV –script vuln 192.168.1.10

این دستور نسخه سرویسها را بررسی کرده و آسیبپذیریهای شناختهشده را گزارش میدهد.

تست امنیت وبسرورها و پایگاههای داده

اسکریپتهای اختصاصی برای بررسی SSL، SQL Injection و آسیبپذیریهای FTP وجود دارد که با NSE قابل اجرا هستند.

پایش وضعیت سرویسها و پورتها

Nmap به مدیران کمک میکند سرویسهای حیاتی شبکه را مانیتورینگ کنند:

- بررسی پورتهای باز و بسته بهصورت دورهای برای اطمینان از دسترسی سرویسها.

- شناسایی تغییرات ناخواسته در پورتها که ممکن است نشانه حمله یا پیکربندی نادرست باشد.

استفاده در تست نفوذ و ارزیابی امنیت

متخصصان امنیت شبکه از Nmap بهعنوان مرحله اول تست نفوذ استفاده میکنند:

- شناسایی دروازهها، فایروالها و سیستمهای هدف برای برنامهریزی حمله امن و کنترلشده.

- ترکیب اسکن SYN و NSE برای کشف آسیبپذیریهای خاص در محیط تست.

- کمک به تیمهای امنیتی برای تهیه گزارش کامل آسیبپذیری و اولویتبندی اصلاحات.

اسکن شبکه در محیطهای مجازی و سرورهای ابری

با افزایش استفاده از مجازیسازی و کلود، Nmap همچنان کاربرد دارد:

- اسکن سرورهای مجازی در AWS، Azure و محیطهای VMware.

- شناسایی پورتهای باز روی شبکههای داخلی و بین سرورها.

- پایش امنیت ماشینهای مجازی و سرویسهای ابری بدون نیاز به ابزار پیچیده اضافی.

اسکن شبکه داخلی برای شناسایی تمام میزبانها

nmap -sn 192.168.1.0/24

بررسی سرویسها و نسخه آنها روی سرورهای حیاتی

nmap -sV 192.168.1.10

اجرای اسکریپت آسیبپذیری روی سرویسهای حساس

nmap -sV –script vuln 192.168.1.10

ذخیره خروجی در فایل XML برای مستندسازی و پیگیری

nmap -oX scan_results.xml 192.168.1.10

این روش، مدیر شبکه را قادر میسازد همزمان شبکه را مدیریت و امنیت آن را پایش کند، بدون اینکه به چند ابزار مختلف نیاز داشته باشد.

بیشتر بخوانید <<>> Honeypot چیست

۱۰ دستور مهم و پرتکرار در نرم افزار Nmap در یک نگاه

برای آنکه بتوانید در کمترین زمان بیشترین بهره را از نرم افزار Nmap بگیرید، لازم است دستورات کلیدی و پرکاربرد آن را بشناسید. این دستورات پایه و اساس تمام اسکنهای شبکه هستند و هر متخصص امنیت و مدیر IT باید با آنها آشنا باشد. یادگیری این دستورات باعث میشود بتوانید بهصورت سریع وضعیت امنیتی شبکه را بررسی کنید و در مواقع ضروری اسکنهای دقیقتری انجام دهید.

در ادامه، ۱۰ دستور مهم نرم افزار Nmap چیست و چه کاربردی دارند را بهصورت خلاصه در قالب جدول آوردهایم. این جدول هم برای مرور سریع مناسب است و هم برای کسانی که تازه کار با Nmap را آغاز کردهاند.

جدول ۱۰ دستور مهم در نرم افزار Nmap

| دستور Nmap | توضیح | کاربرد اصلی |

|---|---|---|

| nmap | اسکن ساده پورتهای پیشفرض | بررسی سریع دسترسی به هاست یا سرور |

| nmap -sS | TCP SYN Scan (Stealth Scan) | اسکن مخفیانه پورتها بدون ایجاد لاگ کامل |

| nmap -sU | UDP Scan | شناسایی سرویسهای مبتنی بر UDP مثل DNS و DHCP |

| nmap -p | اسکن پورت مشخص | بررسی وضعیت یک پورت خاص (مثلاً 80 یا 443) |

| nmap -p- | اسکن همه پورتها (۱ تا ۶۵۵۳۵) | کشف جامع همه پورتهای باز سیستم هدف |

| nmap -sV | تشخیص نسخه سرویسها | شناسایی دقیق نسخه نرمافزارهای در حال اجرا روی پورتها |

| nmap -O | تشخیص سیستمعامل (OS Detection) | شناسایی نوع و نسخه سیستمعامل سرور |

| nmap -A | اسکن پیشرفته (OS + Service + Scripts) | جمعآوری جامع اطلاعات از هاست هدف |

| nmap -T4 | افزایش سرعت اسکن | مناسب برای شبکههای بزرگ و سریع |

| nmap -oN result.txt | ذخیره نتایج در فایل | نگهداری خروجی اسکن برای تحلیل بعدی |

این دستورات هسته اصلی کار با نرم افزار Nmap هستند و تقریباً در هر پروژه تست نفوذ یا مدیریت شبکه مورد استفاده قرار میگیرند. برای مثال، یک مدیر IT ممکن است ابتدا با دستور ساده nmap <target> دسترسی سرور را بررسی کند و سپس با -sV یا -O اطلاعات عمیقتری از سرویسها و سیستمعامل بگیرد.

نکته مهم این است که یادگیری دستورات پایهای بهعنوان پیشنیاز اسکنهای حرفهای در Nmap محسوب میشود. بنابراین قبل از ورود به بحثهای پیشرفته مثل اسکریپتنویسی (NSE)، بهتر است این ۱۰ دستور را بهطور کامل تمرین کنید.

نکات امنیتی در استفاده از نرم افزار Nmap چیست؟

استفاده از Nmap اگرچه برای مدیران IT و متخصصان امنیتی ابزاری قدرتمند است، اما اگر بدون آگاهی و مجوز انجام شود میتواند مشکلات حقوقی و امنیتی ایجاد کند. بنابراین باید همیشه چارچوبهای قانونی و اخلاقی رعایت شود.

نکات کلیدی

- اسکن شبکه فقط روی سیستمها و شبکههایی مجاز است که شما مالک یا مدیر آن هستید.

- برخی روشهای اسکن (مانند SYN Scan) میتواند توسط سیستمهای تشخیص نفوذ (IDS/IPS) بهعنوان حمله شناسایی شود.

- همیشه نتایج Nmap را با ابزارهای تکمیلی مانند Wireshark یا OpenVAS تطبیق دهید.

جدول بهترین پرکتیسها در استفاده از Nmap

| سناریو | اقدام توصیهشده | دلیل |

|---|---|---|

| اسکن شبکه داخلی سازمان | استفاده از تایمبندی مناسب (-T2 یا -T3) | جلوگیری از کندی شبکه |

| اسکن سرویسهای حیاتی | انجام در ساعات کمکار شبکه | کاهش ریسک اختلال |

| گزارشدهی نتایج | خروجی XML یا JSON | مناسب پردازش و مانیتورینگ در SIEM |

| تست نفوذ مجاز | گرفتن تأییدیه کتبی از مدیریت | جلوگیری از تبعات حقوقی |

بیشتر بخوانید <<>> بهترین فایروال های رایگان در سال 2025

مقایسه نرم افزار Nmap با سایر ابزارهای اسکن شبکه

گرچه بسیاری از ابزارها برای اسکن شبکه وجود دارند، اما Nmap جایگاه ویژهای دارد. در ادامه یک مقایسه بین Nmap و رقبای مهم آن آورده شده است:

جدول مقایسه Nmap با ابزارهای مشابه

| ابزار | مزایا | معایب | بهترین کاربرد |

|---|---|---|---|

| Nmap | متنباز، قدرتمند، پشتیبانی از اسکریپتها | یادگیری اولیه زمانبر | اسکن حرفهای شبکه و تست نفوذ |

| Masscan | سرعت بسیار بالا (میلیونها پورت در ثانیه) | دقت کمتر نسبت به Nmap | اسکن سریع در شبکههای بزرگ |

| Angry IP Scanner | رابط کاربری ساده، مناسب مبتدیها | امکانات محدود | اسکن ساده IP در شبکه کوچک |

| OpenVAS | ابزار کامل مدیریت آسیبپذیری | نیاز به منابع بالا، پیچیدگی نصب | آنالیز امنیتی عمیق و تست نفوذ سازمانی |

اگر هدف شما صرفاً کشف IP یا اسکن سریع است، ابزارهای سادهتر کافی هستند. اما وقتی صحبت از تحلیل دقیق و کشف جزئیات امنیتی میشود، پاسخ به این سؤال که «نرم افزار Nmap چیست و چرا بهترین گزینه است؟» روشنتر میشود.

معرفی رابط گرافیکی Zenmap

برای مدیران IT و کاربرانی که علاقهای به کار با خط فرمان ندارند، رابط گرافیکی Nmap با نام Zenmap توسعه داده شده است. این ابزار بهویژه برای آموزش و ارائه نتایج اسکن به مدیران سازمان کاربرد زیادی دارد.

قابلیتهای Zenmap

- اجرای آسان دستورات پیچیده Nmap با چند کلیک

- ذخیره و مقایسه نتایج اسکنها

- ترسیم نقشه شبکه بهصورت گرافیکی

- قابلیت اجرای پروفایلهای آماده (مانند اسکن سریع یا اسکن شدید)

جدول مقایسه Nmap CLI و Zenmap GUI

| ویژگی | خط فرمان Nmap | Zenmap |

|---|---|---|

| سرعت اجرای دستورات | بالا | متوسط |

| نیاز به دانش تخصصی | زیاد | کم |

| نمایش تصویری شبکه | ندارد | دارد |

| مناسب برای | متخصصان امنیت | مدیران IT و کاربران تازهکار |

مشکلات رایج در استفاده از نرم افزار Nmap چیست و راهحل ها

حتی متخصصان شبکه و امنیت هنگام استفاده از Nmap با چالشهایی مواجه میشوند. دلیل این مسئله تنوع محیطهای شبکه، وجود فایروالها و محدودیتهای امنیتی است. شناخت مشکلات پرتکرار و راهحلهای آنها کمک میکند در زمان صرفهجویی شود و نتایج اسکن دقت بیشتری داشته باشد.

شناسایی نشدن پورتها بهدلیل فایروال

یکی از مشکلات رایج این است که Nmap پورتهای باز را شناسایی نمیکند یا آنها را بهصورت filtered گزارش میدهد. دلیل اصلی این مشکل، وجود فایروال یا IDS/IPS در شبکه است.

راهحل: استفاده از تکنیکهای مختلف اسکن مانند TCP SYN Scan (-sS) یا UDP Scan (-sU) و تغییر سرعت ارسال پکتها (–scan-delay).

کندی بیش از حد اسکن در شبکههای بزرگ

در شبکههای گسترده، اجرای Nmap میتواند ساعتها طول بکشد.

راهحل: استفاده از گزینههای parallelism مثل –min-parallelism یا ابزارهایی مانند Masscan برای شناسایی اولیه و سپس اسکن عمیق با Nmap.

بلاک شدن توسط سیستمهای امنیتی

در برخی سازمانها، استفاده از Nmap باعث فعال شدن سیستمهای تشخیص نفوذ (IDS) میشود.

راهحل: استفاده از تکنیکهای stealth scan مثل -sS یا تغییر TTL و source port برای عبور از تشخیص ساده.

ناسازگاری نسخهها در سیستمعاملهای مختلف

گاهی برخی اسکریپتها یا پلاگینها در ویندوز بهدرستی کار نمیکنند.

راهحل: پیشنهاد میشود از نسخه لینوکسی Nmap یا توزیعهایی مثل Kali Linux برای اجرای کامل قابلیتها استفاده شود.

بیشتر بخوانید <<>> جدیدترین ترفندهای کاهش پینگ

نتایج اشتباه در شناسایی سیستمعامل (OS Detection)

Nmap همیشه با دقت صددرصد سیستمعامل را تشخیص نمیدهد.

راهحل: اجرای اسکن با گزینه -O همراه با اسکن نسخه سرویسها (-sV) و مقایسه نتایج با پایگاه داده Nmap.

جدول مشکلات رایج و راهحلها در نرم افزار Nmap

| مشکل رایج | توضیح | راهحل پیشنهادی |

|---|---|---|

| شناسایی نشدن پورتها | فیلتر شدن توسط فایروال یا IDS | استفاده از -sS, -sU، تنظیم --scan-delay |

| کندی اسکن در شبکههای بزرگ | حجم بالای هاستها و پورتها | استفاده از --min-parallelism یا ترکیب با Masscan |

| بلاک شدن توسط سیستم امنیتی | تشخیص توسط IDS/IPS | استفاده از stealth scan و تغییر TTL/Source Port |

| ناسازگاری نسخهها | برخی قابلیتها در ویندوز محدود است | استفاده از نسخه لینوکس یا Kali Linux |

| نتایج اشتباه در OS Detection | تشخیص ناقص به دلیل الگوهای مشابه | ترکیب -O و -sV و مقایسه نتایج |

سوالات متداول درباره نرم افزار Nmap چیست؟

۱. نرم افزار Nmap چیست و چه کاربردی دارد؟

Nmap یک ابزار متنباز و قدرتمند برای اسکن و تحلیل شبکه است. مدیران IT و متخصصان امنیت با استفاده از آن میتوانند پورتهای باز، سرویسهای فعال و آسیبپذیریهای احتمالی را شناسایی کنند.

۲. آیا استفاده از نرم افزار Nmap قانونی است؟

بله، اما فقط زمانی که روی شبکهها و سیستمهایی اجرا شود که مالک یا مدیر آن هستید. استفاده بدون مجوز ممکن است تبعات حقوقی و امنیتی داشته باشد.

۳. نرم افزار Nmap روی چه سیستمعاملهایی نصب میشود؟

Nmap روی ویندوز، لینوکس، macOS و حتی برخی نسخههای BSD قابل نصب است. علاوهبراین، نسخه قابلحمل آن هم وجود دارد.

۴. تفاوت Nmap و Zenmap چیست؟

Nmap نسخه اصلی و خط فرمانی است که بیشترین امکانات را دارد. Zenmap رابط گرافیکی Nmap است که برای کاربرانی طراحی شده که نمیخواهند با دستورات CLI کار کنند.

۵. مهمترین دستورات نرم افزار Nmap چیست؟

برخی از پرکاربردترین دستورات عبارتاند از:

- nmap -sP برای کشف میزبانهای فعال

- nmap -sS برای اسکن مخفیانه SYN

- nmap -sV برای شناسایی نسخه سرویسها

- nmap -O برای شناسایی سیستمعامل

۶. آیا Nmap میتواند بهعنوان ابزار هک استفاده شود؟

Nmap ذاتاً یک ابزار هک نیست؛ بلکه ابزار مدیریت و امنیت شبکه است. اما هکرها هم ممکن است از آن برای شناسایی اهداف استفاده کنند. بنابراین، کاربرد آن کاملاً به نیت و مجوز کاربر بستگی دارد.

۷. بهترین منابع برای یادگیری نرم افزار Nmap چیست؟

علاوه بر مستندات رسمی Nmap در وبسایت nmap.org، کتاب Nmap Network Scanning نوشته گوردون لیون (خالق Nmap) و سایتهایی مانند Kali Linux Docs و OWASP منابع معتبری برای آموزش هستند.

آنچه در این مقاله بررسی شد

در این مقاله بررسی کردیم که نرم افزار Nmap چیست، چه کاربردهایی دارد و چگونه میتوان بهصورت قدمبهقدم از آن برای اسکن شبکه استفاده کرد. دیدیم که Nmap تنها یک ابزار ساده برای پویش پورتها نیست، بلکه یک چارچوب کامل برای تحلیل شبکه، کشف آسیبپذیریها، شناسایی سیستمعاملها و حتی اجرای اسکریپتهای امنیتی پیشرفته محسوب میشود.

اگر شما یک مدیر IT یا متخصص امنیت باشید، تسلط بر Nmap به شما این امکان را میدهد که بهجای حدس و گمان، با دادههای واقعی درباره وضعیت امنیتی شبکه تصمیم بگیرید. این موضوع بهویژه وقتی اهمیت پیدا میکند که سازمان شما روی سختافزاری گرانقیمت مثل سرورهای HP سرمایهگذاری کرده است. برای نمونه، قیمت سرور HP نسل دهم یا یازدهم ممکن است دهها میلیون تومان باشد؛ منطقی است که برای محافظت از چنین سرمایهای، از ابزارهای حرفهای مانند Nmap جهت پایش امنیتی استفاده کنید.

نکته کلیدی این است که Nmap هم میتواند در جهت تقویت امنیت شبکه و هم در حملات مخرب استفاده شود. بنابراین، آنچه اهمیت دارد نحوه استفاده و چارچوب قانونی و اخلاقی آن است.

در نهایت، اگر تا امروز فقط بهطور سطحی نام Nmap را شنیده بودید، حالا میدانید که نرم افزار Nmap چیست و چگونه میتواند به یکی از ابزارهای اصلی شما در مدیریت و پایش امنیت شبکه تبدیل شود. پیشنهاد میکنیم همین امروز این ابزار را نصب کرده و با اجرای چند دستور ساده، قدم اول در مسیر حرفهای شدن در امنیت شبکه را بردارید.