چرا نصب DNS روی ویندوز سرور مهم است؟ آیا تا به حال فکر کردهاید چرا بسیاری از مشکلات شبکه و سرویسهای ویندوز سرور، در نهایت به تنظیم نادرست DNS برمیگردد؟

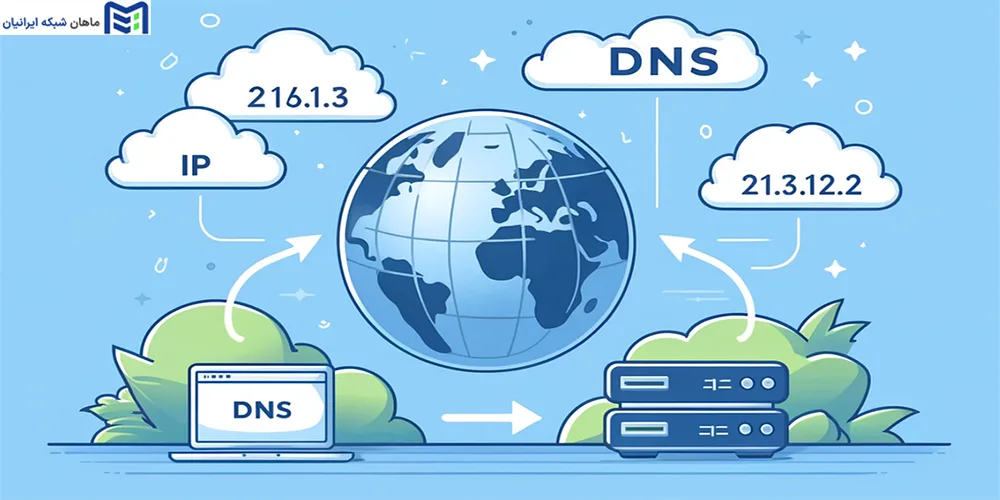

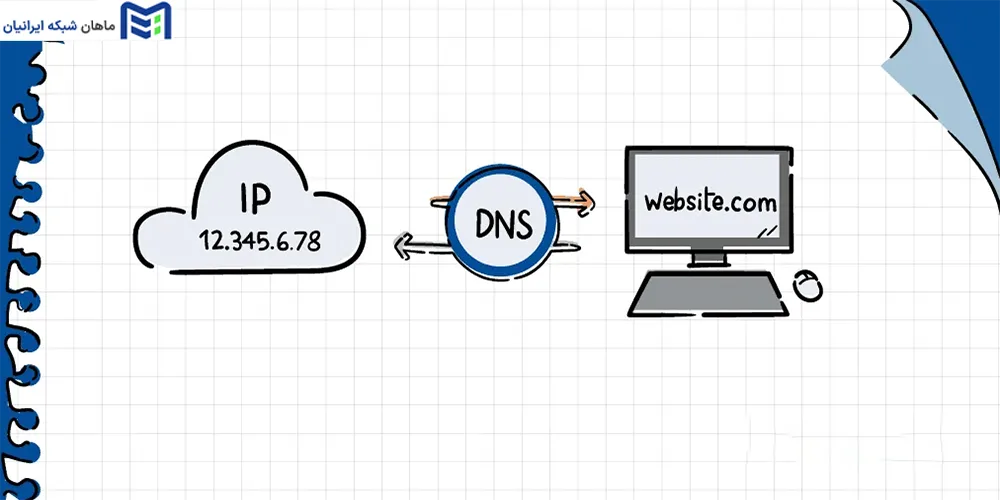

DNS یا Domain Name System ستون فقرات شبکههای امروزی است؛ سرویسی که نامهای قابلفهم برای انسان را به آدرسهای IP ترجمه میکند و بالعکس. در ویندوز سرور، DNS فقط یک ابزار جانبی نیست، بلکه قلب اکتیودایرکتوری و بسیاری از سرویسهای حیاتی محسوب میشود. ورود کاربران به دامنه، یافتن Domain Controller، ارسال ایمیلهای داخلی و حتی دسترسی به وبسایتها، همگی بدون DNS امکانپذیر نیستند.

به همین دلیل است که نصب DNS روی ویندوز سرور باید بهصورت اصولی، ایمن و مطابق با Best Practiceهای مایکروسافت انجام شود. با وجود منابع مختلف، بسیاری از مقالات فارسی تنها به نصب پایهای اکتفا کردهاند و کمتر به موضوعاتی مثل DNSSEC، DNS Policies، Scavenging یا یکپارچهسازی با DHCP پرداختهاند.

در این مقاله قصد داریم یک راهنمای کامل و مرحلهبهمرحله ارائه دهیم؛ از نصب اولیه و ساخت Zoneها تا امنیت، لاگبرداری، عیبیابی و سناریوهای پیشرفته. هدف ما این است که پس از مطالعه این مقاله دیگر نیازی به هیچ رفرنس دیگری نداشته باشید.

DNS چیست؟ اهمیت راهاندازی آن روی ویندوز سرور

DNS یا Domain Name System یک سرویس حیاتی شبکه است که وظیفه ترجمه نامهای دامنه (مثل www.example.com) به آدرسهای IP قابل فهم برای کامپیوترها را برعهده دارد. بدون DNS، کاربران مجبور بودند آدرسهای IP سرورها و سرویسها را به صورت مستقیم وارد کنند که هم خطاپذیر است و هم مدیریت شبکه را بسیار دشوار میکند. DNS علاوه بر رزولوشن نام، امکاناتی مانند مدیریت Zoneها، رکوردهای A/PTR، CNAME و یکپارچگی با Active Directory را نیز فراهم میکند که ستون فقرات عملکرد صحیح شبکههای مدرن محسوب میشوند.

راهاندازی DNS روی ویندوز سرور اهمیت ویژهای دارد، بهویژه در محیطهای سازمانی و شبکههای مبتنی بر Active Directory. نصب و پیکربندی صحیح DNS امکان ثبت خودکار رکوردهای کلاینتها، مدیریت نامها و زیرشبکهها، ایجاد Forward و Reverse Zoneها و حفظ امنیت با قابلیتهایی مثل Secure Dynamic Update و DNSSEC را فراهم میکند. علاوه بر این، DNS پایدار و امن موجب افزایش عملکرد سرویسهای شبکه، کاهش خطاهای ارتباطی و جلوگیری از اختلال در سرویسهای حیاتی مانند Domain Controllerها و ایمیل سرورها میشود.

پیشنیازها و چکلیست قبل از نصب DNS

آیا انتخاب نسخه ویندوز سرور در نصب DNS اهمیت دارد؟ بله. مایکروسافت در هر نسخه از ویندوز سرور (۲۰۱۶، ۲۰۱۹ و ۲۰۲۲) بهبودهایی در عملکرد و امنیت DNS اعمال کرده است. اگرچه اصول نصب تقریباً یکسان است، اما برای سازمانهایی که به قابلیتهای پیشرفته مثل DNS Policies یا DNSSEC نیاز دارند، پیشنهاد میشود از نسخههای جدیدتر یعنی ویندوز سرور 2019 یا ویندوز سرور 2022 استفاده کنند.

آیا داشتن آدرس IP استاتیک الزامی است؟

بله، یکی از مهمترین پیشنیازها داشتن IP استاتیک (Static IP Address) روی کارت شبکه سرور است. دلیلش این است که DNS باید همیشه با یک آدرس ثابت در دسترس کلاینتها باشد. اگر از DHCP برای آدرسدهی به سرور استفاده شود، تغییر IP میتواند موجب اختلال در سرویسهای حیاتی مثل Active Directory و ارتباط کلاینتها شود.

آیا به یک نام سرور (Hostname) استاندارد نیاز داریم؟

قطعاً. نام سرور یا همان Hostname باید قبل از نصب بهدرستی تنظیم شود. بهتر است از نامی استفاده شود که قابل شناسایی در شبکه باشد و از استاندارد نامگذاری سازمان تبعیت کند. تغییر نام سرور پس از نصب DNS میتواند مشکلات جدی در سرویس ایجاد کند.

نقش DNS در Active Directory چیست؟

اگر قصد راهاندازی اکتیو دایرکتوری دارید، DNS یکی از اجزای حیاتی آن محسوب میشود. در واقع، بدون DNS بسیاری از درخواستهای Domain Controller پاسخ داده نمیشوند. بنابراین باید قبل یا همزمان با نصب AD، نقش DNS روی ویندوز سرور نصب و پیکربندی شود.

چه حداقل منابع سختافزاری لازم است؟

- CPU: نیازمند سی پی یو سرور با حداقل ۲ هسته (برای شبکههای متوسط به بالا پیشنهاد میشود بیشتر باشد)

- RAM: حداقل ۲ گیگابایت، برای شبکههای بزرگ حداقل ۴ گیگابایت رم سرور نیاز است

- Storage:فضای کافی روی هارد سرور برای ذخیره رکوردها و لاگها (بسته به تعداد Zoneها و رکوردها متفاوت است)

- Network: اتصال پایدار با کارت شبکه سرور به شبکه داخلی و در صورت نیاز به اینترنت

چه موارد امنیتی باید قبل از نصب بررسی شود؟

- استفاده از آخرین آپدیتهای ویندوز سرور

- محدود کردن دسترسی مدیریتی به سرور

- فعال بودن فایروال و بررسی پورتهای مورد نیاز DNS (پورت ۵۳ TCP/UDP)

- آماده بودن برنامه پشتیبانگیری از تنظیمات DNS

بیشتر بخوانید <<>> VMware چیست

مراحل نصب DNS روی ویندوز سرور

در این بخش نصب و راه اندازی DNS را بهصورت گامبهگام و قابل اجرا در محیطهای عملیاتی توضیح میدهیم. هر مرحله شامل دستورالعملهای GUI و معادل PowerShell است تا هم برای مدیرانی که با کنسول راحتترند و هم برای تیمهای اتوماسیون مناسب باشد.

آمادهسازی قبل از نصب و راه اندازی DNS

- اطمینان از IP استاتیک و تنظیم صحیح Gateway/DNS در تنظیمات کارت شبکه.

- ورود با حساب کاربری دارای دسترسی ادمین محلی یا دامین ادمین (در صورت نصب روی DC).

- بهروزرسانی ویندوز سرور و نصب آخرین Patchها.

- بررسی فایروال و باز بودن پورتهای TCP/UDP 53 در شبکه (موقتا برای نصب/تست).

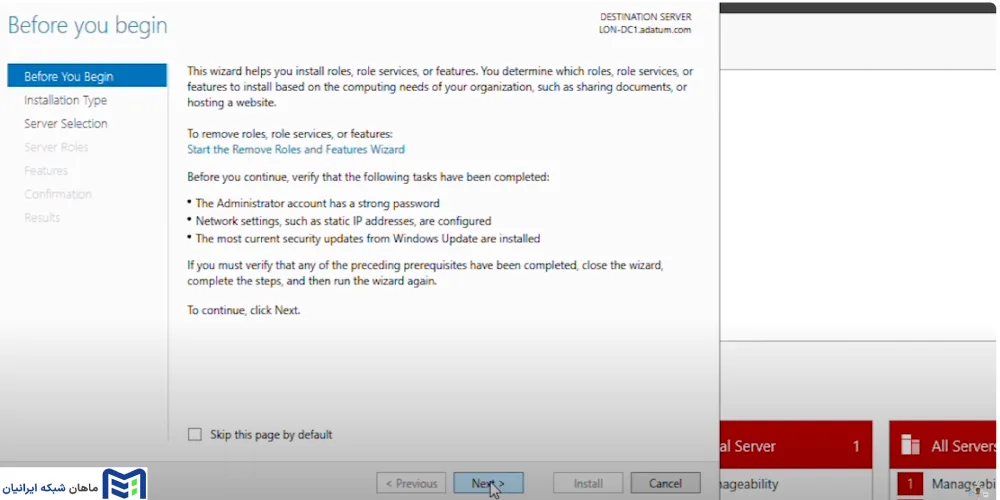

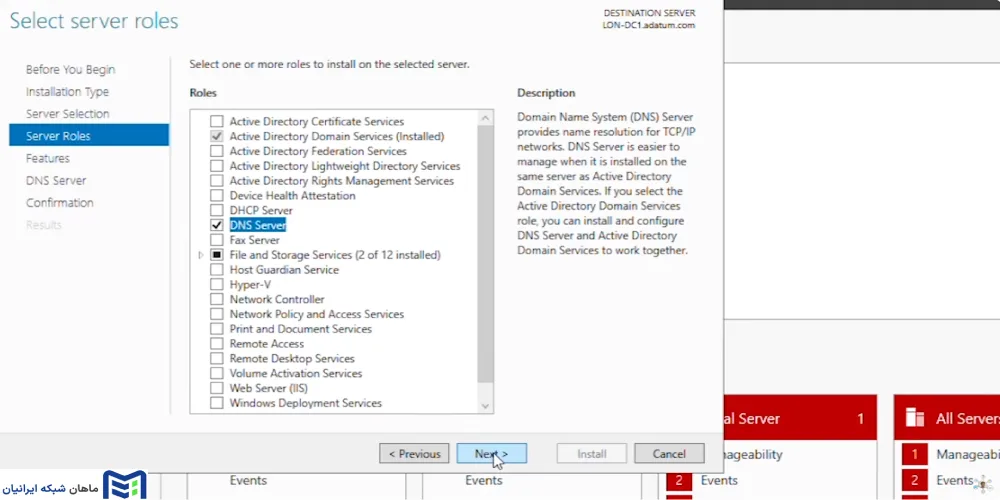

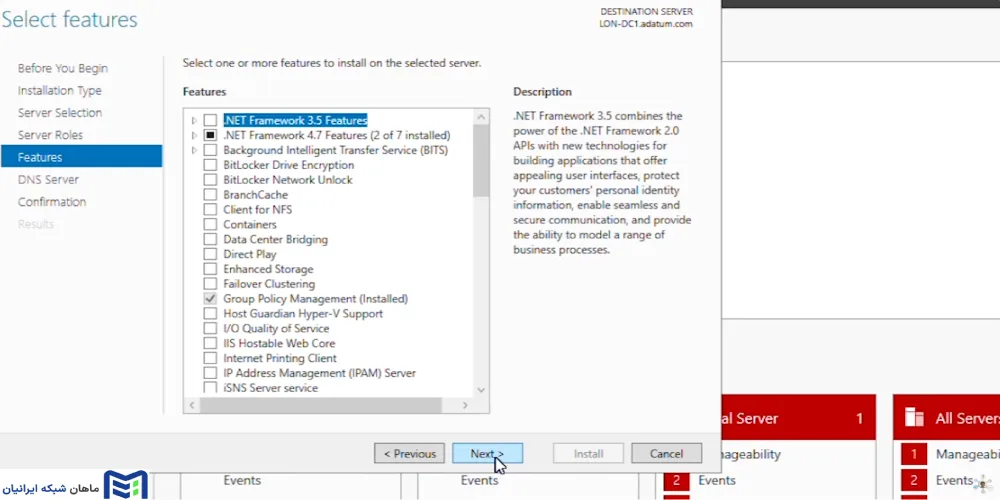

گام ۱ — نصب رول DNS (روش گرافیکی)

- باز کردن Server Manager.

منوی Manage → Add Roles and Features را انتخاب کنید.

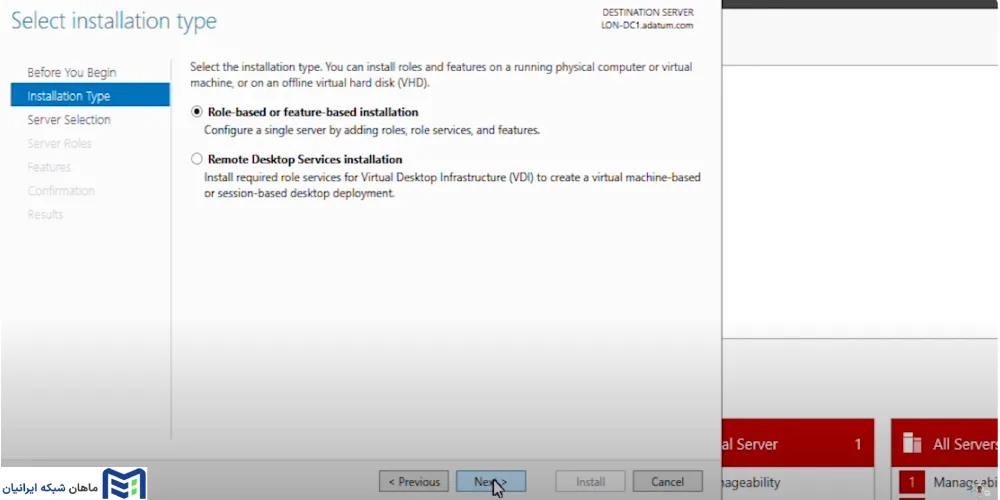

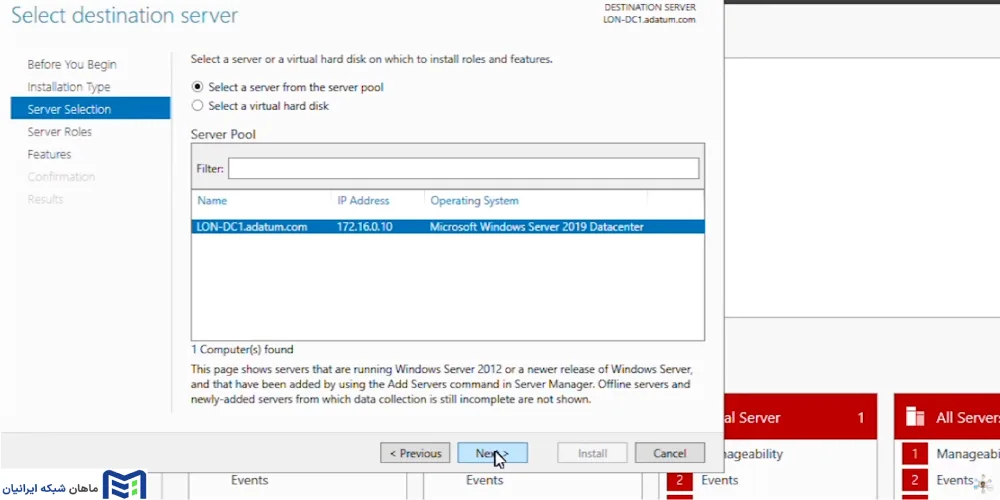

در ویزارد، نوع نصب را Role-based or feature-based installation انتخاب و سرور مقصد را مشخص کنید.

در بخش Roles، گزینه DNS Server را تیک بزنید و در صورت نیاز Include management tools را انتخاب کنید.

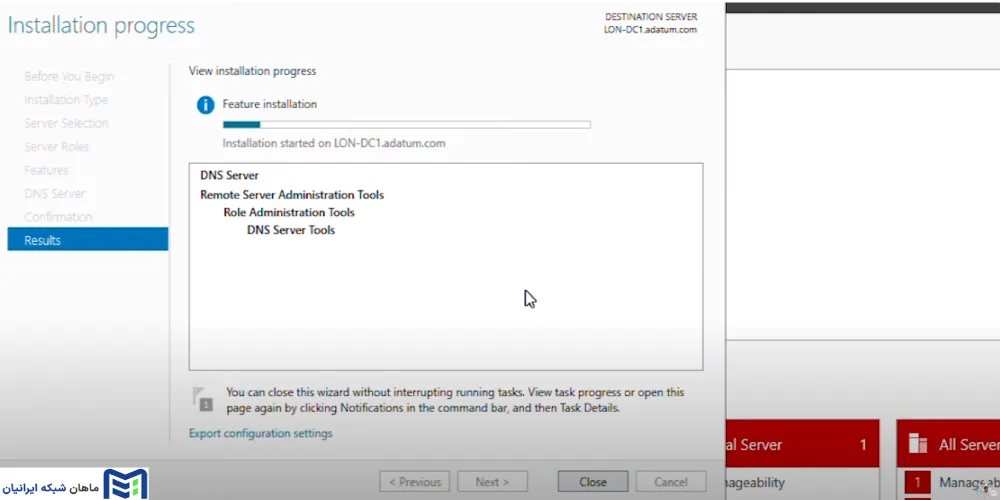

Next → Install. پس از پایان نصب، اگر نیاز به Restart است، سرور را ریاستارت کنید.

نکته مهم: اگر سرور قرار است Domain Controller شود، میتوانید رول DNS را قبل از اجرای ویزارد AD DS نصب کنید یا در طول پروسه Promote کردن DC، گزینه نصب DNS را انتخاب نمایید. نصب جداگانه DNS قبل از Promote امکان تست مستقل را میدهد.

نصب با PowerShell (سریع و اسکریپتی)

# نصب رول DNS و ابزارهای مدیریتی

Install-WindowsFeature DNS -IncludeManagementTools

# در صورت نیاز به ریاستارت

Restart-Computer -Forceگام ۲ — بررسی سرویس و دسترسی پورت

بررسی وضعیت سرویس DNS:

Get-Service -Name DNSبررسی اینکه پورت 53 در لوکال باز و Listening است:

Test-NetConnection -ComputerName localhost -Port 53 -InformationLevel Detailedبررسی Firewall ویندوز (نمونه افزودن قانون برای TCP/UDP 53):

New-NetFirewallRule -DisplayName "DNS TCP 53" -Direction Inbound -Protocol TCP -LocalPort 53 -Action Allow

New-NetFirewallRule -DisplayName "DNS UDP 53" -Direction Inbound -Protocol UDP -LocalPort 53 -Action Allowهشدار امنیتی: قوانین فایروال را محدود کنید (Scope / RemoteAddress) تا فقط شبکههای موردنیاز قادر به ارتباط با DNS باشند؛ باز کردن جهانی پورت ۵۳ خطرناک است.

گام ۳ — تنظیم آدرس DNS در تنظیمات کارت شبکه سرور

روی سرور DNS خود در IPv4 Properties، Preferred DNS server را به آدرس IP خودِ سرور تنظیم کنید

(یا در محیط چند DC، اولین DC را بهعنوان Preferred و دومین DC را بهعنوان Alternate قرار دهید).

اجتناب از قرار دادن DNS عمومی (مانند 8.8.8.8) بهعنوان Preferred روی DCها؛

این باعث بروز مشکلاتی در ثبت رکوردها و اکتیودایرکتوری میشود.

بیشتر بخوانید <<>> آی پی خصوصی چیست

گام ۴ — ساخت اولین Zoneها (Forward و Reverse)

ساخت Forward Lookup Zone (GUI)

Server Manager → Tools → DNS Manager را باز کنید.

روی نام سرور کلیک راست → Forward Lookup Zones → New Zone.

نوع Zone: Primary zone (در محیط AD گزینه Store the zone in Active Directory).

نام Zone (مثلاً corp.local).

Dynamic Update: Allow only secure dynamic updates.

پایان و بررسی.

ساخت Forward Lookup Zone با PowerShell

Add-DnsServerPrimaryZone -Name "corp.local" -ReplicationScope "Domain"ساخت Reverse Lookup Zone با PowerShell

Add-DnsServerPrimaryZone -NetworkID "10.10.0.0/16" -ReplicationScope "Domain"گام ۵ — ایجاد رکوردهای پایه (A, PTR, CNAME) و تست

Add-DnsServerResourceRecordA -Name "dc01" -ZoneName "corp.local" -IPv4Address 10.10.10.10 -CreatePtr

Add-DnsServerResourceRecordCName -Name "www" -ZoneName "corp.local" -HostNameAlias "web01.corp.local"تست محلی:

Resolve-DnsName dc01.corp.local -Server 127.0.0.1

nslookup dc01.corp.local 127.0.0.1گام ۶ — تنظیم Forwarders و Conditional Forwarders

چرا Forwarder در نصب و راه اندازی DNS روی ویندوز سرور مهم است؟

Forwarderها برای ارسال پرسوجوهای Internet به یک یا چند DNS بیرونی (ISP یا عمومی) استفاده میشوند

تا پاسخ سریعتر و قابل کنترلتری دریافت کنید.

تنظیم Forwarders (GUI)

در DNS Manager روی نام سرور راستکلیک → Properties → Tab: Forwarders →

IPهای مورد نظر را اضافه کنید و OK کنید.

تنظیم Forwarders با PowerShell

Set-DnsServerForwarder -IPAddress 1.1.1.1,8.8.8.8 -UseRootHint $falseتنظیم Conditional Forwarder (GUI)

DNS Manager → Conditional Forwarders → New Conditional Forwarder →

وارد کردن نام دامنه مقصد (مثلاً partners.org) و IPهای DNSهای آن دامنه.

Conditional Forwarder با PowerShell

Add-DnsServerConditionalForwarderZone -Name "partners.org" -MasterServers 203.0.113.53 -ReplicationScope Forestبیشتر بخوانید <<>> نرم افزار Nmap چیست

گام ۷ — پیکربندی Zone Transfer و Notify (امن)

بهصورت پیشفرض Zone Transfer خاموش یا محدود است؛

برای انتقال Zone به سرورهای ثانویه باید در

Properties → Zone Transfers،

گزینه Only to servers listed on the Name Servers tab

یا Only to the following servers را انتخاب و IPهای مجاز را وارد کنید.

در تولید، هرگز Zone Transfer را بهصورت Open (Allow to any server) قرار ندهید.

PowerShell نمونه:

Set-DnsServerPrimaryZone -Name "corp.local" -Notify "10.20.1.10" -NotifySecondaries $true -PassThru

Set-DnsServerZoneTransferPolicy -Name "AllowSpecific" -ZoneName "corp.local" -SecondaryServers 10.20.1.10(توجه: بسته به نسخه PowerShell و ماژول DNS، دستورها ممکن است کمی متفاوت باشند؛

همیشه Get-Command برای یافتن پارامتر مناسب مفید است.)

گام ۸ — پس از نصب: اعتبارسنجی و تست از کلاینت

در یک کلاینت شبکه، تنظیم DNS را به IP سرور DNS جدید بدهید

(از DHCP یا دستی).

پاکسازی کش DNS کلاینت و ثبت دوباره:

ipconfig /flushdns

و در صورت نیاز

ipconfig /registerdns.

تست رزولوشن:

nslookup dc01.corp.local

و

ping dc01.corp.local.

اگر رکورد PTR ساختهاید، از

nslookup 10.10.10.10

برای بررسی معکوس استفاده کنید.

گام ۹ — نکات تکمیلی و ترفندهای مهم نصب و راه اندازی DNS روی ویندوز سرور

نامگذاری Zone: از دامنههای مشابه با اینترنت (مثل example.com)

برای دامنه داخلی استفاده نکنید مگر مدیریت DNS خارجی را نیز در اختیار دارید.

IPv6: از IPv6 غافل نشوید؛ هنگام ساخت Zoneها و رکوردها،

AAAA رکوردها را نیز در نظر بگیرید.

برنامهنویسی/اسکریپت: برای محیطهای بزرگ،

تمام مراحل نصب و ایجاد Zone/Records را با PowerShell اسکریپت کنید

تا استقرار تکرارپذیر شود.

محدود کردن مدیریت از راه دور:

فقط آدرسهای مدیریتی مجاز را اجازه دهید

تا از طریق DNS Manager یا WinRM متصل شوند.

گام ۱۰ — چکلیست نهایی بعد از نصب

سرویس DNS در حال اجرا است.

پورت 53 در فایروال سرور باز و محدود به شبکه موردنیاز است.

Forward و Reverse Zoneها ایجاد و رکوردهای پایه (A/PTR) ثبت شدهاند.

Forwarders یا Root Hints بهدرستی تنظیم شدهاند.

تستهای nslookup/Resolve-DnsName از لوکال و کلاینت موفقیتآمیز است.

برنامه پشتیبانگیری (System State یا Export Zone Files) فعال است.

آموزش ویدیویی نصب و پیکربندی DNS روی ویندوز سرور

این ویدیو به صورت گامبهگام فرآیند نصب و راهاندازی DNS روی ویندوز سرور را آموزش میدهد. مدرس ابتدا از طریق Server Manager نقش (Role) مربوط به DNS را اضافه میکند و سپس پس از نصب موفقیتآمیز، به بخش DNS Manager وارد میشود. در ادامه نحوه ایجاد یک Forward Lookup Zone جدید برای ترجمه نامهای دامنه به IP و همچنین تنظیمات اولیه مربوط به آن بهطور کامل نشان داده میشود.

بخش دوم ویدیو بر روی ایجاد و مدیریت Reverse Lookup Zone تمرکز دارد که وظیفه تبدیل آدرسهای IP به نامهای دامنه را بر عهده دارد. علاوه بر این، مراحل ثبت رکوردهای DNS (مانند رکورد A و PTR) نمایش داده شده و نحوه تست رزولوشن نام با ابزارهایی مثل nslookup بررسی میشود. این ویدیو منبعی تصویری و کاربردی است که میتوانید از آن اسکرینشات گرفته و در کنار توضیحات آموزشی مقاله قرار دهید تا کاربران علاوه بر توضیحات متنی، تصویری روشن از محیط واقعی نصب DNS نیز داشته باشند.

بررسی انواع Zone در DNS

وقتی DNS Server نصب شد، قدم بعدی انتخاب و ساخت Zoneهاست. Zone در واقع پایگاه دادهای است که رکوردهای DNS در آن ذخیره میشوند. انتخاب نوع Zone بستگی به معماری شبکه، نیاز به امنیت و نحوه تکرار دادهها دارد.

Primary Zone چیست؟

پایهایترین نوع Zone است که تمامی رکوردها در آن ذخیره و مدیریت میشوند.

ویژگیها

رکوردها مستقیم روی این Zone ساخته میشوند.

تنها یک Primary Zone برای هر Namespace وجود دارد.

میتوان آن را روی فایل متنی (text-based) یا در اکتیودایرکتوری ذخیره کرد.

کاربردها

سازمانهای کوچک یا محیطهای تستی.

زمانی که DNS در یک شبکه محدود استفاده میشود.

Active Directory–Integrated Zone (AD-Integrated) چیست؟

نوعی Primary Zone است که رکوردها در دیتابیس اکتیودایرکتوری ذخیره و با سایر

Domain Controllerها تکرار (Replication) میشوند.

ویژگیها

افزایش امنیت: امکان Secure Dynamic Update.

افزونگی بالا (High Availability) چون روی همهی DCها کپی میشود.

عدم نیاز به Zone Transfer جداگانه.

کاربردها

شبکههای سازمانی متوسط و بزرگ.

محیطهایی که Active Directory دارند و نیاز به تکرار خودکار رکوردها بین DCها وجود دارد.

بیشتر بخوانید <<>> آموزش گرفتن اسنپ شات در VMware

Secondary Zone چیست؟

کپی Read-Only از یک Primary Zone است که رکوردها را از طریق Zone Transfer دریافت میکند.

ویژگیها

مدیر نمیتواند مستقیماً در Secondary رکورد بسازد.

وابسته به Primary Zone است.

افزونگی و Load Balancing را فراهم میکند.

کاربردها

زمانی که نیاز دارید سرورهای دیگری هم DNS را سرو کنند اما Active Directory در دسترس نیست.

شبکههای چندسایته با ارتباط WAN که لازم است DNS در لوکال هم پاسخگو باشد.

Stub Zone چیست؟

یک Zone کوچک که فقط شامل اطلاعات Name Serverهای Zone اصلی است (NS رکوردها و SOA).

ویژگیها

فضای کمی اشغال میکند.

رکوردهای واقعی را نگه نمیدارد، فقط مسیر دسترسی به سرورهای اصلی را مشخص میکند.

از طریق Zone Transfer بهروزرسانی میشود.

کاربردها

سازمانهایی که چندین دامنه دارند و میخواهند بین آنها ارتباط DNS برقرار کنند بدون

اینکه همه رکوردها کپی شوند.

وقتی میخواهید مسیر دسترسی به دامنههای دیگر همیشه بهروز بماند.

Dynamic Update در Zoneها چیست؟

Dynamic Update قابلیتی است که به کلاینتها یا سرویسها اجازه میدهد رکوردهای خود را

به صورت خودکار در DNS ثبت یا بهروزرسانی کنند.

انواع Dynamic Update

Non-Secure (غیرامن): همه میتوانند رکورد ایجاد یا تغییر دهند؛ ریسک امنیتی بالا.

Secure (امن): فقط حسابهای تایید شده در Active Directory مجاز هستند.

نکته عملی

هنگام ساخت AD-Integrated Zone گزینه Allow only secure dynamic updates را انتخاب کنید.

Dynamic Update غیرامن را در شبکههای سازمانی فعال نکنید.

Zone Delegation (تفویض Zone) چیست؟

Zone Delegation به شما اجازه میدهد بخشی از Namespace را به سرور DNS دیگر بسپارید.

ویژگیها

سرور مجزا فقط مسئول زیرZone خود است.

امکان Load Balancing و تقسیم مدیریت.

مرتبط با NS و SOA رکوردها.

مثال عملی

هر شعبه سازمان میتواند DNS مستقل داشته باشد بدون تغییر Zone اصلی.

DNSSEC روی Zoneها چیست؟

DNSSEC یا DNS Security Extensions مجموعهای از پروتکلها برای جلوگیری از

Spoofing و دستکاری رکوردهای DNS است.

ویژگیها

امضای دیجیتال رکوردها (A, AAAA, MX و …).

امکان بررسی اعتبار پاسخ DNS توسط کلاینت.

حیاتی برای Zoneهای Public.

نکته عملی

DNSSEC مدیریت را پیچیدهتر میکند؛ قبل از فعالسازی تست کامل انجام شود.

در AD-Integrated Zoneها نیز DNSSEC قابل استفاده است.

جدول مقایسه انواع Zone و ویژگیهای پیشرفته

| نوع Zone | قابل ویرایش بودن | محل ذخیره | امنیت | قابلیت Dynamic Update | Zone Delegation | DNSSEC | سناریوی مناسب |

|---|---|---|---|---|---|---|---|

| Primary | بله | فایل یا AD | متوسط | بله (غیرامن) | خیر | اختیاری | محیطهای ساده و کوچک |

| AD-Integrated | بله | دیتابیس AD | بالا (Secure Update) | بله (امن) | بله | اختیاری/امن | شبکههای بزرگ و سازمانی |

| Secondary | خیر (Read-Only) | فایل | متوسط | خیر | خیر | خیر | افزونگی در محیطهای بدون AD |

| Stub | خیر (NS رکوردها فقط) | فایل | متوسط | خیر | بله (برای ارتباط بین دامنهها) | خیر | کاهش حجم داده، اتصال بین دامنهها |

این جدول انواع Zone در DNS ویندوز سرور را با تمرکز بر ویژگیهای کلیدی و پیشرفته مقایسه میکند. ستون قابل ویرایش بودن مشخص میکند که آیا رکوردها میتوانند مستقیماً تغییر کنند یا خیر، و ستون محل ذخیره تفاوت بین فایل و دیتابیس اکتیودایرکتوری را نشان میدهد.

ستونهای Dynamic Update، Zone Delegation و DNSSEC است که جنبههای پیشرفته امنیتی و عملیاتی هر Zone را توضیح میدهد. بهعنوان مثال، AD-Integrated Zone از Dynamic Update امن پشتیبانی میکند و میتواند توسط Zone Delegation مدیریت شود، ضمن اینکه قابلیت فعالسازی DNSSEC را نیز دارد. این جدول به مدیران شبکه کمک میکند تا با مقایسه جامع، انتخاب بهینه برای شبکه خود داشته باشند و تصمیمگیریهای فنی را دقیقتر انجام دهند.

جمعبندی نکات پیشرفته Zoneها

- Dynamic Update: الزامی در محیط AD و امنیتی برای ثبت رکوردها.

- Zone Delegation: مدیریت تقسیمبندی فضای نام و کاهش بار روی Zone اصلی.

- DNSSEC: امنیت و صحت رکوردها، جلوگیری از Spoofing و تزریق غیرمجاز.

انتخاب نوع Zone: AD-Integrated برای شبکههای سازمانی، Primary ساده برای تست، Secondary برای افزونگی، Stub برای کاهش دادههای اضافی و اتصال بین دامنهها.

یکپارچگی DNS با DHCP و مدیریت رکوردهای پویا (Dynamic Records)

DNS و DHCP دو ستون اصلی هر شبکه هستند و یکپارچگی صحیح بین آنها باعث کاهش خطا، بهبود مدیریت و امنیت میشود.

چرا یکپارچگی DNS و DHCP اهمیت دارد؟

زمانی که یک کلاینت آدرس IP جدید از DHCP دریافت میکند، نیاز است که رکورد مربوط به آن در DNS ثبت شود. بدون این یکپارچگی:

رکوردهای A/PTR بهروز نمیشوند.

مشکلاتی در رزولوشن نامها و ارتباط با Domain Controller ایجاد میشود.

مشکلات تکراری یا رکوردهای “Stale” در شبکه ایجاد میشود.

فعالسازی ثبت خودکار (Secure Dynamic Update)

مراحل

در DNS Manager، Zone مورد نظر را انتخاب کنید → Properties → Tab: General → Dynamic Updates.

گزینه Allow only secure dynamic updates را انتخاب کنید.

در DHCP Server، Properties → DNS → گزینه Enable DNS dynamic updates according to the settings below را فعال کنید و Always dynamically update DNS A and PTR records را انتخاب کنید.

تیک Discard A and PTR records when lease is deleted را بزنید تا رکوردها پس از پایان لیز بهطور خودکار حذف شوند.

نکته حرفهای:

این روش تضمین میکند که فقط کلاینتهای معتبر در Active Directory قادر به ثبت رکورد هستند و رکوردهای قدیمی به صورت خودکار پاک میشوند.

راهاندازی در DNS Manager

روی Zone مورد نظر راستکلیک → Properties → Tab: General → Aging.

فعال کردن Enable automatic scavenging of stale records و تعیین زمانهای مناسب (مثلاً ۷ روز برای شبکههای داخلی).

بررسی دورهای با Event Log یا PowerShell برای اطمینان از پاکسازی صحیح رکوردها.

PowerShell نمونه

# فعالسازی Scavenging برای Zone

Set-DnsServerZoneAging -Name "corp.local" -Aging $true -RefreshInterval 7.00:00:00 -NoRefreshInterval 7.00:00:00

# مشاهده رکوردهای Stale

Get-DnsServerResourceRecord -ZoneName "corp.local" | Where-Object {$_.TimeStamp -lt (Get-Date).AddDays(-7)}نکات مهم

در محیطهای بزرگ، Scavenging را بهصورت هفتگی برنامهریزی کنید.

مراقب باشید رکوردهای دائمی (Static) را اشتباهاً شامل Scavenging نکنید؛ این رکوردها باید با گزینه Do not age مشخص شوند.

نکات کلیدی مدیریت رکوردهای پویا

رکوردهای A و PTR همیشه باید همگام باشند.

رکوردهای استاتیک (مثلاً سرورهای حیاتی) نباید Dynamic Update داشته باشند.

استفاده از Secure Dynamic Update روی AD-Integrated Zone بهترین روش برای امنیت و ثبات شبکه است.

بررسی Event Viewer → DNS Server Events برای تشخیص خطاها و هشدارها.

بیشتر بخوانید <<>> هوش مصنوعی دیپ سیک

بررسی کاربردها

شبکه سازمانی متوسط و بزرگ

AD-Integrated Zone

Secure Dynamic Update

Scavenging فعال با Refresh/No-Refresh مناسب

DHCP و DNS روی سرورهای معتبر و هماهنگ

شبکههای شعبهای یا Remote

Forwarder به سرور مرکزی

Stub Zone برای کاهش حجم دادهها

Dynamic Update محلی محدود

شبکههای کوچک یا تستی

Primary Zone معمولی

Dynamic Update غیرامن (در محیطهای کنترلشده)

Scavenging اختیاری

جمعبندی یکپارچگی DNS و DHCP

یکپارچگی DNS و DHCP، بهویژه استفاده از Secure Dynamic Update،

Aging & Scavenging و رعایت Best Practiceهای ثبت رکوردهای پویا،

ستون فقرات یک شبکه پایدار و امن است.

بدون این تنظیمات، رکوردهای قدیمی، نامعتبر و پراکنده میتوانند موجب

اختلال در رزولوشن نامها، عملکرد اکتیودایرکتوری و سرویسهای حیاتی شوند.

امنیت، لاگبرداری و عیبیابی بعد از نصب و راه اندازی DNS روی ویندوز سرور

امنیت و پایش DNS از اهمیت حیاتی برخوردار است. DNS نه تنها ستون فقرات رزولوشن نامهاست، بلکه هدف حملات رایج شبکه مانند Spoofing و Cache Poisoning نیز هست.

امنیت DNS

الف) کنترل دسترسی

دسترسی به DNS Manager و سرور DNS را محدود کنید.

تنها مدیران شبکه یا کاربران مجاز قادر به ایجاد یا تغییر رکوردها باشند.

استفاده از Role-Based Access Control (RBAC) در محیطهای بزرگ

برای تفکیک وظایف.

ب) Secure Dynamic Update

روی AD-Integrated Zone فعال کنید تا فقط کلاینتها و سرورهای معتبر

بتوانند رکورد بسازند یا بهروزرسانی کنند.

جلوگیری از ثبت رکوردهای غیرمجاز و حملات تزریق رکوردهای مخرب.

ج) DNSSEC

فعال کردن DNSSEC برای Zoneهای حساس،

به ویژه آنهایی که به اینترنت متصل هستند.

کلاینتها قادر خواهند بود صحت رکوردهای DNS را بررسی کنند

و از Spoofing جلوگیری شود.

د) محدود کردن Zone Transfer

Zone Transfer را تنها به سرورهای مجاز (Secondary/Slave) محدود کنید.

هرگز Zone Transfer را باز نگذارید،

زیرا میتواند اطلاعات شبکه داخلی را در اختیار مهاجم قرار دهد.

لاگبرداری و پایش DNS

الف) فعال کردن DNS Logging

DNS Manager → Server Properties → Tab: Event Logging

سطح لاگ: All events برای بررسی کامل

یا Errors and Warnings برای محیط تولید.

ب) استفاده از PowerShell برای پایش

# مشاهده رکوردهای ثبت شده اخیراً

Get-DnsServerStatistics -ComputerName localhost

# بررسی لاگها برای خطاهای رزولوشن

Get-WinEvent -LogName "DNS Server" -MaxEvents 50 | Format-Table TimeCreated,Messageج) نکات عملی

لاگها را دورهای بازبینی کنید و هشدارها را بررسی کنید.

Event IDهای رایج DNS

4013: سرور DNS شروع به هماهنگی با Zone AD کرده است

4000-4005: خطاهای ثبت رکورد یا Dynamic Update

بیشتر بخوانید <<>> نرم افزار hwmonitor چیست

عیبیابی DNS

ابزارهای داخلی ویندوز

nslookup – بررسی رزولوشن نام به IP و برعکس

Resolve-DnsName – جایگزین PowerShell برای nslookup با جزئیات بیشتر

dcdiag /test:DNS – بررسی سلامت DNS در محیط Active Directory

نمونه دستورات کاربردی

# تست رزولوشن یک رکورد

Resolve-DnsName dc01.corp.local

# تست رکورد معکوس

Resolve-DnsName 10.10.10.10 -Type PTR

# بررسی وضعیت سرور DNS و آمار رکوردها

Get-DnsServerStatistics -ComputerName localhostمشکلات رایج و راهحلها بعد از نصب DNS روی ویندوز سرور

| مشکل | علت احتمالی | راهحل |

|---|---|---|

| رکوردهای قدیمی روی DNS باقی مانده | Dynamic Update غیرفعال / Scavenging غیرفعال | فعال کردن Secure Dynamic Update و Scavenging |

| کلاینت قادر به رزولوشن نام سرور نیست | IP استاتیک اشتباه / پیکربندی Forwarder نادرست | بررسی تنظیمات کارت شبکه و Forwarder |

| خطاهای ثبت رکورد در AD-Integrated Zone | مجوزهای ناکافی / خطای Kerberos | بررسی دسترسیها و تایید اتصال Active Directory |

| مشکل با رکوردهای معکوس (PTR) | ایجاد نشدن رکورد PTR در Dynamic Update | فعال کردن گزینه ایجاد PTR همراه با A Record |

نکات حرفهای امنیت و عیبیابی

- مانیتورینگ مداوم: با Event Viewer و PowerShell وضعیت سرور DNS را بررسی کنید.

- پشتیبانگیری از Zoneها: با Export-Zone یا System State Backup از Zoneهای حیاتی نسخه پشتیبان بگیرید.

- استفاده از Forwarders امن: تنها سرورهای قابل اعتماد را به عنوان Forwarder وارد کنید و از استفاده عمومی خودداری کنید.

- تست تغییرات قبل از اعمال: قبل از افزودن رکوردهای مهم یا تغییر Zone، روی محیط آزمایشی تست کنید.

امنیت و عیبیابی DNS از مراحل حیاتی مدیریت شبکه است. با رعایت اصول Secure Dynamic Update، محدود کردن Zone Transfer، فعالسازی DNSSEC و لاگبرداری منظم، میتوان از بسیاری از مشکلات شبکه و حملات جلوگیری کرد. ابزارهای داخلی ویندوز و PowerShell امکان پایش، تست و حل مشکلات را فراهم میکنند تا DNS پایدار، امن و قابل اعتماد باشد.

نکات تکمیلی برای مدیریت حرفهای DNS

- برنامهریزی پیش از نصب: همیشه طراحی Zone و معماری DNS را قبل از نصب نهایی مشخص کنید تا بعدها مجبور به تغییرات گسترده نشوید.

- مانیتورینگ و پایش مستمر: استفاده از Event Viewer، PowerShell و ابزارهای Third-Party برای بررسی سلامت DNS و ثبت خطاها ضروری است.

- پشتیبانگیری منظم: Export Zone و System State Backup را بهعنوان بخشی از سیاست پشتیبانگیری شبکه داشته باشید.

- امنیت لایهای: فعالسازی Secure Dynamic Update، محدود کردن Zone Transfer، استفاده از DNSSEC و مدیریت دسترسیها، ستون فقرات امنیت DNS هستند.

- بهروزرسانی منظم: Patchها و نسخههای جدید ویندوز سرور و DNS را دنبال کنید تا آسیبپذیریها کاهش یابند.

- آموزش کاربران و تیم شبکه: حتی بهترین پیکربندیها بدون آموزش تیم شبکه و کاربران میتواند با خطا یا سوء استفاده مواجه شود.

منابع عملیاتی و ابزارهای پیشنهادی برای نصب DNS روی ویندوز سرور

- PowerShell Module for DNS: برای اسکریپتنویسی، اتوماسیون و پایش.

- Server Manager و DNS Manager: رابط گرافیکی برای نصب، مدیریت و مشاهده Zoneها.

- Event Viewer – DNS Logs: برای پیگیری خطاها و هشدارها.

- dcdiag /test:DNS: ابزار خطایابی در محیط Active Directory.

- Wireshark / Network Monitor: در صورت نیاز به تحلیل مشکلات شبکه و حملات DNS.

- پشتیبانگیری منظم با Windows Backup یا ابزار Third-Party برای بازیابی سریع.

سوال متداول درباره راه اندازی و نصب DNS در ویندوز سرور

❓ چرا باید DNS روی ویندوز سرور نصب کنم؟

DNS ستون فقرات شبکه است و بدون آن کلاینتها و سرویسها قادر به رزولوشن نامها و ارتباط با Active Directory نخواهند بود.

❓ آیا میتوان از DHCP برای مدیریت آدرس DNS استفاده کرد؟

بله، اما باید اطمینان حاصل کنید که Dynamic Update فعال و امن است تا رکوردهای A و PTR بهدرستی ثبت و حذف شوند.

❓ Primary Zone و AD-Integrated Zone چه تفاوتی دارند؟

Primary Zone ساده و مستقل است، AD-Integrated Zone رکوردها را در دیتابیس اکتیودایرکتوری ذخیره کرده و بین DCها تکرار میکند، امنیت بالاتری دارد.

❓ Dynamic Update چیست و چرا مهم است؟

قابلیتی برای ثبت خودکار رکوردهای DNS توسط کلاینتها. اهمیت آن در شبکههای بزرگ و AD، کاهش خطا و جلوگیری از رکوردهای قدیمی است.

❓ چه زمانی باید Zone Delegation استفاده کنم؟

وقتی میخواهید بخشی از فضای نام را به سرور دیگر واگذار کنید، مثلاً مدیریت زیر دامنه شعبههای سازمانی یا بخشهای مختلف.

❓ DNSSEC چه مزیتی دارد؟

صحت و امنیت رکوردهای DNS را تضمین میکند و از حملاتی مثل Spoofing یا Cache Poisoning جلوگیری میکند.

❓ چگونه رکوردهای قدیمی و غیرضروری را حذف کنم؟

با فعالسازی Aging & Scavenging رکوردهای قدیمی به صورت خودکار پاک میشوند. این باعث کاهش پراکندگی رکوردها و خطاهای رزولوشن میشود.

❓ آیا میتوان چند سرور DNS در شبکه داشت؟

بله، استفاده از Secondary Zone یا AD-Integrated Zone افزونگی و Load Balancing را فراهم میکند.

❓ چگونه مشکلات رزولوشن نام را عیبیابی کنم؟

از ابزارهای داخلی مانند nslookup، Resolve-DnsName و dcdiag /test:DNS استفاده کنید و Event Logهای DNS را بررسی کنید.

❓ آیا باید پورتهای DNS در فایروال باز باشند؟

بله، پورت TCP و UDP شماره ۵۳ باید برای شبکه داخلی باز باشند، اما دسترسی به آن را محدود کنید تا فقط کلاینتها یا سرورهای مجاز قادر به اتصال باشند.

آنچه در مقاله نصب و راه اندازی DNS روی ویندوز سرور بررسی شد

در این مقاله، به صورت جامع و مرحلهبهمرحله به موضوع نصب DNS روی ویندوز سرور پرداخته شد. از پیشنیازها و چکلیست نصب گرفته تا مراحل گامبهگام نصب با GUI و PowerShell، ساخت انواع Zoneها، Dynamic Update، Zone Delegation و DNSSEC را پوشش دادیم. همچنین یکپارچگی با DHCP، مدیریت رکوردهای پویا، Aging & Scavenging و امنیت، لاگبرداری و عیبیابی DNS بهصورت عملیاتی آموزش داده شد. با رعایت Best Practiceهای مایکروسافت و نکات عملی، محیط DNS شما هم پایدار، هم امن و هم قابل مدیریت خواهد بود.

نصب و مدیریت DNS روی ویندوز سرور، اگر به صورت اصولی انجام شود، علاوه بر افزایش کارایی شبکه، امنیت و ثبات سرویسهای حیاتی مثل Active Directory را تضمین میکند. راهاندازی و پیکربندی درست DNS روی ویندوز سرور یکی از مهمترین وظایف مدیران شبکه است، زیرا این سرویس بهطور مستقیم بر عملکرد Active Directory، ایمیل سرورها و سایر سرویسهای حیاتی سازمان تأثیر میگذارد. اگر در سازمان خود از سرور HP یا دیگر برندهای معتبر استفاده میکنید، پیادهسازی یک DNS پایدار و ایمن میتواند عملکرد این زیرساخت سختافزاری را به بهترین شکل تضمین کند. با دنبالکردن مراحل آموزش دادهشده در این مقاله، نهتنها نصب DNS روی ویندوز سرور بهدرستی انجام میشود، بلکه امنیت، مدیریت و عیبیابی آن نیز به سطح حرفهای ارتقا مییابد.