امروزه امنیت رم سرور HP یک نگرانی جدی برای سازمانهایی است که به سیستمهای ذخیرهسازی دادهها متکی هستند. برای محافظت از سرورها در برابر حملات میتوان اقدامات متعددی را اجرا کرد. سازمانها باید به مکانیسمهای احراز هویت اهمیت دهند تا فقط پرسنل مجاز بتوانند به RAM سرور دسترسی داشته باشند. علاوه بر این، ممیزیهای امنیتی منظم و ارزیابی آسیبپذیریها باید در دستور کار باشند. این اقدامات، یک دفاع موثر در برابر حملات RAM سرور هستند تا یکپارچگی و محرمانه بودن دادهها حفظ شود.

حملات به امنیت رم سرور HP

این لحظه را تصور کنید؛ همه چیز آرام است و سرور شما در حال خدماتدهی است. اما ناگهان، یک مهاجم بدجنس تصمیم میگیرد به رم سرور اچ پی شما نفوذ کند. در این لحظه، قلب حافظه سرور شما مورد حمله قرار خواهد گرفت. اما دقیقا حمله به امنیت رم سرور HP چه معنایی دارد؟

حملات به رم سرور که به عنوان حملات حافظه نیز شناخته میشوند، با هدف سوء استفاده از آسیبپذیریها و دستیابی به دسترسی غیرمجاز یا دستکاری دادهها صورت میگیرند. این حملات یواشکی میتوانند سرورهای شما را خراب کنند و محرمانه بودن، یکپارچگی و در دسترس بودن دادههای ارزشمند شما را به خطر بیندازند.

اکنون که میدانیم با چه مشکلاتی روبهرو هستیم، بیایید به تکنیکهای رایج مورد استفاده در حملات به رم سرور اچ پی بپردازیم.

تکنیکهای نقض امنیت رم سرور HP

حملات رم سرور برای مدتها وجود داشتهاند و متخصصان فناوری اطلاعات و کارشناسان امنیتی را به دردسر انداختهاند. یک مثال بدنام، حمله Rowhammer است که در سال 2014 اتفاق افتاد. در این حمله، مهاجم به طور مکرر به ردیفهای خاصی از سلولهای حافظه رم دسترسی پیدا میکرد و باعث چرخش بیت و کنترل سیستم میشد.

یکی دیگر از تکنیکهای رایج حملات، کش نام دارد که در آن، مهاجم حافظه پنهان را برای استخراج اطلاعات حساس مورد هدف قرار میدهد. همچنین حملات خطای صفحه را نباید فراموش کرد.

1. حمله چکش ردیفی (Rowhammer Attack)

اگر فکر میکنید چکش ردیفی یک اصطلاح ورزشی است، پس دوباره فکر کنید. حمله Rowhammer با دسترسی مکرر به ردیفهای مجاور سلولهای حافظه برای تحریک تداخل الکتریکی عمل میکند؛ امری که باعث تغییرات غیرمنتظره در مقادیر حافظه رم میشود. این حمله مثل آن همسایههای مزاحمی است که مدام درب خانه شما را میزنند و سعی در فهمیدن اسرار زندگی شما دارند!

2. حملات کش (Cache Attacks)

حملات کش به امنیت رم سرور HP حافظه کش مموری را هدف قرار میدهند. مهاجمان کش با تجزیه و تحلیل تفاوتهای زمانبندی هنگام دسترسی به خطوط کش، میتوانند اطلاعات ارزشمندی را استنباط کنند. این حمله همانند جاسوسی از سطل زباله همسایهها است تا بفهمید آنها چه کاری انجام میدهند!

3. حملات خطای صفحه (Page Fault Attacks)

حملات Page Fault از روش برخورد سیستم با خطاهای صفحه سوء استفاده میکنند. این حملات زمانی رخ میدهند که یک برنامه در تلاش برای دسترسی به صفحهای از حافظه است.

مهاجمان با مشاهده زمان و رفتار این خطاها میتوانند اطلاعات مربوط به دادههای محافظت شده را استنباط کنند. این حمله مثل این است که به طور مخفیانه در اطراف ساختمان سرک بکشید تا بفهمید چه کسی در حال انجام چه کاری است!

مبانی امنیت رم سرور HP

امنیت دادهها در دنیای دیجیتال امروز از اهمیت بالایی برخوردار است. کسبوکارها برای فعالیتهای روزمره خود به فناوری تکیه دارند. بنابراین اجرای اقدامات امنیتی قوی برای محافظت از اطلاعات حساس سرورها اهمیت زیادی دارد. یکی از جنبههای مهم ایمنسازی دادهها، اطمینان از امنیت رم سرور HP است.

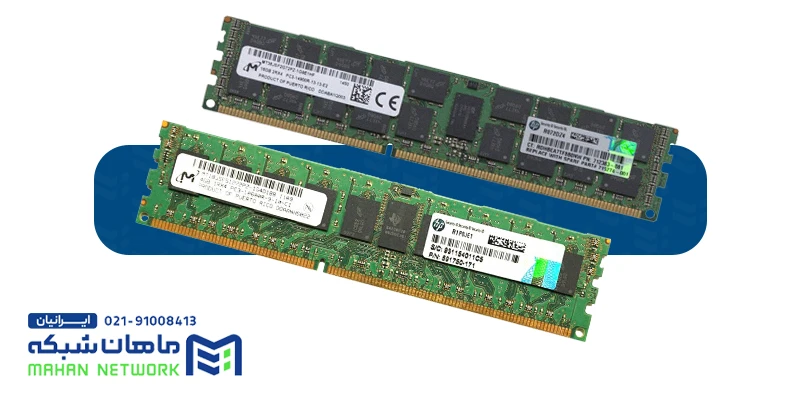

شرکت فناوری معروف HP چندین پروتکل امنیتی اساسی را برای محافظت از RAM سرور در برابر تهدیدات احتمالی توسعه داده است. در ادامه، به معرفی مهمترین مولفهها و پروتکلهای امنیتی اساسی اشاره میکنیم.

1. رمزگذاری در امنیت رم سرور HP

اول و مهمتر از همه، HP بر اهمیت رمزگذاری برای امنیت رم سرور تاکید دارد. رمزگذاری، فرآیندی برای تبدیل دادههای قابل خواندن به کدهای غیرقابل خواندن و جلوگیری از دسترسی افراد غیرمجاز است.

سرورهای HP از الگوریتمهای رمزگذاری پیشرفته برای محافظت از محتویات رم بهره میبرند. بنابراین حتی اگر یک مهاجم موفق شود به سرور دسترسی فیزیکی پیدا کند، دادههای ذخیره شده در RAM غیرقابل دسترس باقی میمانند.

2. راهاندازی امن

از دیگر مولفههای امنیت رم سرور HP میتوان بر اهمیت راهاندازی امن تاکید کرد. راهاندازی یا بوت امن، فرآیندی است که به یکپارچگی و اصالت سختافزار و نرمافزار سرور در طول فرآیند بوتآپ منجر میشود. سرورهای HP با اجرای مکانیسمهای راهاندازی ایمن خود فقط سختافزار و نرمافزار قابل اعتماد و تایید شده را در RAM بارگذاری میکنند. این امر به جلوگیری از تغییرات غیرمجاز در سیستمعامل سرور و سایر اجزای حیاتی خواهد انجامید.

3. کنترل دسترسی

از دیگر جنبههای مهم امنیت رم میتوان به کنترل دسترسی اشاره کرد. رم سرور HP به مکانیسمهای کنترل دسترسی مجهز است که دسترسی غیرمجاز به دادههای ذخیره شده در رم را محدود میکند. این ویژگی با اجرای پروتکلهای احراز هویت دقیق کاربران، مانند نامهای کاربری، رمزهای عبور و سطوح دسترسی به دست میآید. پس فقط افراد مجاز میتوانند به دادههای موجود در RAM سرور دسترسی داشته باشند و آنها را تغییر دهند.

4. سیستم نظارت

اچ پی از یک سیستم نظارت مستمر برای شناسایی و جلوگیری از دسترسی غیرمجاز به رم سرور برخوردار است. سرور HP با کمک فناوریهای پیشرفته میتواند بر الگوهای استفاده از رم نظارت کند و در اسرع وقت به شناسایی ناهنجاریها بپردازد.

بنابراین هرگونه فعالیتهای مشکوک یا تلاشهای غیرمجاز برای دسترسی به رم سرور با هشدارهای فوری همراه خواهد بود. این امر به مدیران سرور اجازه میدهد فورا اقدامات لازم را انجام دهند. امنیت رم سرور HP با این نظارت دائمی تضمین میشود و شناسایی اکثر نقضهای امنیتی احتمالی قبل از ایجاد آسیبهای قابل توجه، ممکن میشود.

5. بهروزرسانیهای منظم

بهروزرسانیهای منظم میانافزار و نرمافزار برای تقویت بیشتر امنیت در رم سرور HP انجام میشوند. بهروزرسانیهای منظم بسیار مهم هستند؛ زیرا آسیبپذیریهای امنیتی را در طول زمان، کشف و برطرف میکنند. با بهروزرسانی منظم سیستمعامل و نرمافزار، هرگونه آسیبپذیری شناساییشده برطرف میشود و خطر دسترسی غیرمجاز به RAM سرور به حداقل میرسد.

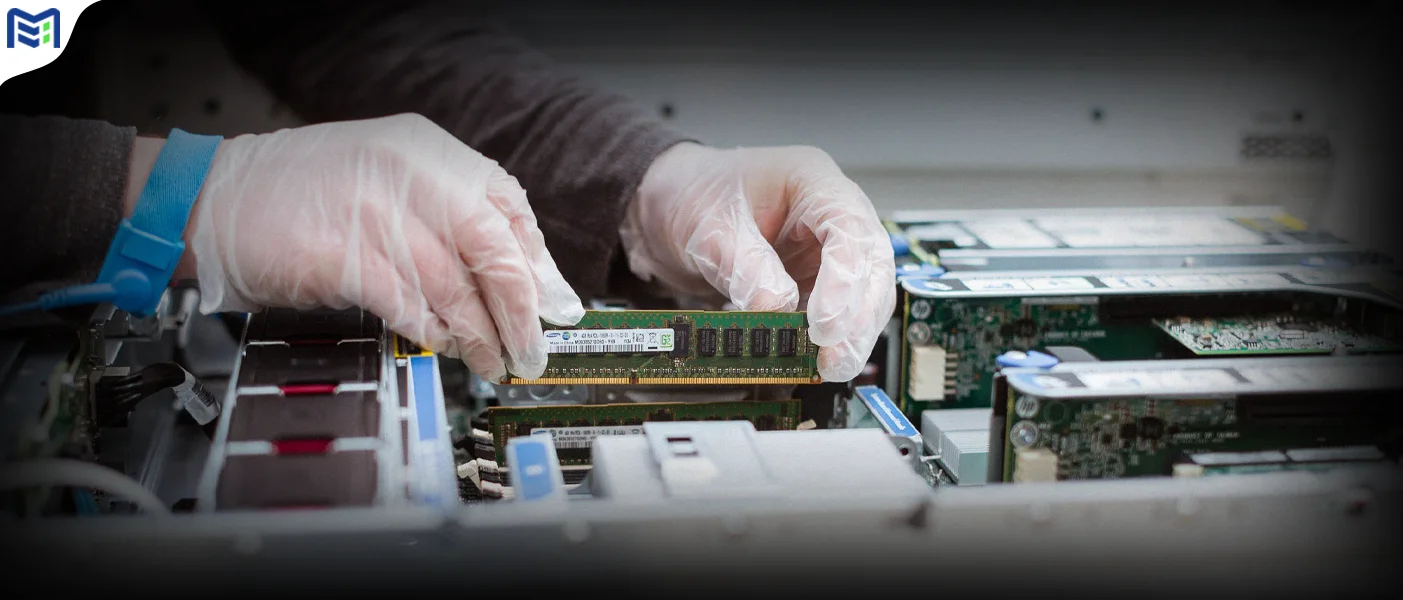

6. اقدامات امنیتی فیزیکی

اچ پی اقدامات امنیتی فیزیکی را هم برای محافظت از RAM سرور ارائه میدهد. طراحی شاسی سرورها از قفلها و ویژگیهای غیرقابل دستکاری برخوردار است تا از حملات فیزیکی به اجزای سرور مانند ماژولهای RAM جلوگیری شود. پس حتی اگر مهاجمی بتواند به سرور دسترسی فیزیکی پیدا کند، موفق به حذف یا دستکاری ماژولهای رم، بدون به جا گذاشتن شواهد نخواهد بود.

پیامدهای نقض امنیت رم سرور HP

در این عصر دیجیتال، سرورها ستون فقرات دنیای آنلاین هستند و به عنوان موتورهای قدرتمند وبسایتها و برنامهها عمل میکنند. با این حال، در برابر حملات مختلف آسیبپذیر هستند؛ حملاتی که عواقب جدی برای سازمان، اطلاعات کاربران و شبکه به همراه دارند. مهمترین پیامدهای نقض امنیت رم سرور HP را میتوان در موارد زیر جستجو کرد.

1. درز اطلاعات

مهاجمان به اطلاعات حساس ذخیره شده در حافظه رم سرور دسترسی غیرمجاز پیدا میکنند. از جمله این موارد میتوان به اطلاعات شخصی مانند جزییات کارتهای اعتباری، شمارههای ملی و رمز ورود به سیستم اشاره کرد.

مهاجمان با در دست داشتن این دادهها میتوانند مرتکب سرقت هویت یا کلاهبرداری مالی شوند و آسیب جدی به افراد و سازمانها وارد کنند. علاوه بر این، دادههای به خطر افتاده را میتوان در دارک به فروش رساند؛ امری که مانند گلوله برفی در نقض بیشتر دادهها عمل میکند و افزایش خطر حملات را در پی دارد.

2. خارج شدن سرور از دسترس

حملات به امنیت رم سرور HP میتواند سرویس را از دسترس خارج کند. مهاجمان با هدف قرار دادن رم سرور میتوانند باعث از کار افتادن یا عدم پاسخگویی سیستم شوند. این امر به اختلالات قابل توجهی مانند خارج شدن وبسایتها از دسترس و آسیب به برنامههای هاست در سرور منجر میشود.

از دسترس خارج شدن سرور میتواند زیانهای مالی را برای مشاغل متکی به این خدمات و همچنین کاهش اعتماد و رضایت مشتریان در پی داشته باشد. این تاثیر فراتر از توقف کوتاهمدت است، زیرا شرکتها را با عواقب قانونی و آسیب به اعتبار خود مواجه میسازد.

3. دستکاری و خرابکاری دادهها

امکان دستکاری و خرابکاری دادهها یکی دیگر از پیامدهای حملات به رم سرور اچ پی است. مهاجمان میتوانند از دسترسی خود به حافظه سرور برای تغییر یا حذف اطلاعات حیاتی استفاده کنند؛ کاری که منجر به اختلالات عملیاتی قابل توجه خواهد شد.

دستکاری و خرابکاری دادهها بهویژه در بخشهایی مانند مراقبتهای بهداشتی، مالی و دولتی میتواند تاثیرات مخرب بیشتری داشته باشد؛ بخشهایی که یکپارچگی و در دسترس بودن دادهها از اهمیت بالایی برخوردار است. دستکاری دادهها همچنین منجر به انتشار اطلاعات نادرست، ایجاد سردرگمی، وحشت و آسیب بیشتر به کاربران و سازمانها خواهد شد.

4. امنیت سایبری

نقض امنیت رم سرور HP میتواند پیامدهای گستردهتری برای امنیت سایبری به عنوان یک کل داشته باشد. کشف آسیبپذیریهای مورد سوء استفاده در این حملات تنها با سرمایهگذاریهای قابل توجه در تحقیق و توسعه برای بهبود امنیت سرور ممکن خواهد بود. همچنین اقدامات پیشگیرانه مانند بهروزرسانی منظم، نظارت بر سیستم و آموزش کارکنان برای جلوگیری از چنین حملاتی مهم است.

حفاظت از امنیت رم سرور HP

حفاظت از امنیت رم سرور HP برای مشاغل بسیار مهم است؛ زیرا تکنیکهای هکرها روز به روز پیشرفتهتر و پیچیدهتر میشود. با افزایش تعداد تهدیدات سایبری، سازمانها باید امنیت سرورهای حاوی اطلاعات ارزشمند و حساس خود را در اولویت قرار دهند.

1. رویکرد سختافزاری در مقابل نرمافزاری

شما برای محافظت از رم سرور خود، دو گزینه اصلی یعنی رویکرد سختافزاری و رویکرد نرمافزاری را پیش رو دارید. راهحلهای سختافزاری شامل پیادهسازی کنترل حافظه قوی، کدهای تصحیح خطا و جداسازی بانکهای حافظه برای به حداقل رساندن خطر حملات است.

از سوی دیگر، اقدامات نرمافزاری بر پیادهسازی شیوههای کدگذاری ایمن، اصلاح آسیبپذیریهای نرمافزار و استفاده از تکنیکهای رمزگذاری برای محافظت از دادههای سرور متمرکز است.

2. اقدامات پیشگیرانه در مقابل اقدامات واکنشی

مقابله با حملات رم سرور اچ پی مستلزم اتخاذ یک ذهنیت فعال است. اقدامات پیشگیرانه شامل نظارت مستمر بر سرورها، اعمال بهروزرسانیهای امنیتی سریع و ارزیابی منظم چشمانداز خطر میشود تا همیشه یک قدم جلوتر از مهاجمان باشید.

از سوی دیگر، اقدامات واکنشی در برابر نقض امنیت رم سرور HP به مثابه خاموش کردن آتش بلافاصله پس از شروع آن هستند. زیرا آسیبپذیریها گاهی غیرقابل اجتناب میشوند و تنها پس از وقوع حمله، قابل برطرف شدن هستند. بنابراین، بهتر است فعال باشید و دسترسی مهاجمان مزاحم را هر چه زودتر قطع کنید.

با در نظر گرفتن این استراتژیهای حفاظتی، میتوانید سرورهای خود را در برابر حملات RAM مسلح کنید و اطلاعات خود را سالم و امن نگه دارید. نکته کلیدی این است که تیم امنیتی سرور همیشه هوشیار باشد. نگهبانان سرور هرگز نباید حیلهگری کسانی را که میخواهند مخفیانه به حافظه سرور شما نفوذ کنند، دست کم بگیرند!

راهکارهای افزایش امنیت رم سرور HP

در پایان، بگذارید راهکارهایی عملی را برای افزایش امنیت رم سرور اچ پی بررسی کنیم. توجه داشته باشید که این راهکارها بسیار مفید هستند؛ اما باز هم به شکل صد درصدی نمیتوانند راه مهاجمان سایبری را ببندند.

1. اسکراب حافظه (MS) و تصحیح خطا (ECC)

اسکراب حافظه، خطاها را شناسایی و تصحیح میکند تا از یکپارچگی دادههای ذخیره شده در RAM اطمینان حاصل شود. کدهای تصحیح خطا نیز برای شناسایی و رفع خودکار خطاها استفاده میشوند. کدهای تصحیح خطا تا حد زیادی میتوانند از دستکاری یا تخریب حافظه رم سرور توسط مهاجمان جلوگیری کنند.

2. ماژولهای پلتفرم مورد اعتماد (TPM)

این تراشههای سختافزاری تخصصی، محیط امنی را برای ذخیرهسازی کلیدها و انجام عملکردهای مرتبط با امنیت سرور فراهم میکنند. TPM ها را میتوان برای کارهایی مانند راهاندازی ایمن، ذخیرهسازی ایمن و تایید از راه دور استفاده کرد.

»»» همچنین بخوانید: ماژول امنیتی TPM چیست؟

3. تصادفیسازی طرحبندی فضای آدرس (ASLR)

تصادفیسازی طرحبندی فضای آدرس یک تکنیک دفاعی مبتنی بر رویکرد امنیت نرمافزاری است که به جلوگیری از سوء استفاده از آسیبپذیریها در رم سرور کمک میکند. ASLR با تصادفی کردن مکانهای نواحی کلیدی حافظه مانند کد و دادههای اجرایی، پیشبینی محل قرارگیری توابع یا دادههای خاص را برای مهاجمان دشوار میسازد.

4. یکپارچگی جریان کنترل (CFI)

یکپارچگی جریان کنترل یک مکانیسم حفاظتی مبتنی بر نرمافزار است که بر جلوگیری از ربوده شدن جریان کنترل در حافظه سرور تمرکز دارد. CFI با اعمال قوانین سختگیرانه در مورد چگونگی تغییر جریان کنترل برنامه در طول اجرای آن، تغییر مسیر اجرای کد به بخشهای مخرب حافظه را برای مهاجمان دشوارتر میکند. این مکانیسم در جلوگیری از حملاتی مانند سرریز بافر و تزریق کد موثر است.

5. تکنیکهای ایمنی حافظه (MST)

تکنیکهای ایمنی حافظه، مانند استفاده از زبانهای برنامهنویسی با ویژگیهای ایمنی حافظه داخلی، میتوانند خطر آسیبپذیریهای مرتبط با حافظه را تا حد زیادی کاهش دهند. این تکنیکها با حذف خطاهای برنامهنویسی رایج مانند سرریز بافر، سوء استفاده از آسیبپذیریهای رم سرو اچ پی را برای مهاجمان دشوارتر میکنند.

زبانهایی مانند Rust و Ada به دلیل ویژگیهای ایمنی قوی حافظه خود شناخته شدهاند و میتوان از آنها برای نوشتن برنامههای کاربردی سرور امنتر استفاده کرد.

جمعبندی

حملات و نقض امنیت رم سرور HP به عنوان زنگ خطری برای سازمانها هستند تا در امنیت سایبری خود سرمایهگذاری کنند و در برابر تهدیدات در حال تحول هکرها، هوشیار باقی بمانند. همانطور که چشمانداز دنیای دیجیتال همچنان در حال گسترش و تکامل است، حفاظت از سرورها و دادههای موجود در آنها نیز باید در اولویت قرار گیرد.

منابع

1. https://www.kaspersky.com/blog/rowpress-method/48616/

2. https://thesecmaster.com/how-to-prevent-advanced-memory-resident-attacks/

3. https://karambasecurity.com/products/cfi

4. https://www.kaspersky.com/blog/how-to-protect-ram/48518/

5. https://dade2.net/how-to-protect-a-web-server-from-malware-in-7-steps/#:~:text=An%20advanced%20firewall%20uses%20cloud,essential%20tool%20for%20server%20protection.

6. https://www.ionos.com/digitalguide/server/know-how/server-failure-what-to-do/

7. https://www.newelectronics.co.uk/content/features/5-effective-tips-to-enhance-your-hardware-security/

8. https://perception-point.io/blog/system-hardening-guidelines-for-2022-critical-best-practices/